Подключение мобильного банка сбербанк через телефон: Подключить, отключить или изменить номер телефона — СберБанк

Как подключить мобильный банк, мобильный банк через личный кабинет, подключить через телефон, подключить мобильный банк через Интернет

Мобильный банк — комплекс услуг, который предоставляется держателям банковских карт и дает возможность:

Содержание

Скрыть- Как подключить мобильный банк через личный кабинет

- Как подключить мобильный банк через телефон

- Как узнать подключен ли мобильный банк

- Подключить мобильный банк через Интернет

- получать информацию об операциях, совершенных по карте;

- осуществлять операции по картам банка, включая переводы, различные платежи, — в любое удобное для держателя карты время и в любом месте (при условии доступности мобильной связи).

Подключить мобильный банк может только держатель банковской дебетовой карты в банке, где эта карта оформлена. Активировать опцию можно через:

- отделение банка, где оформлена карта;

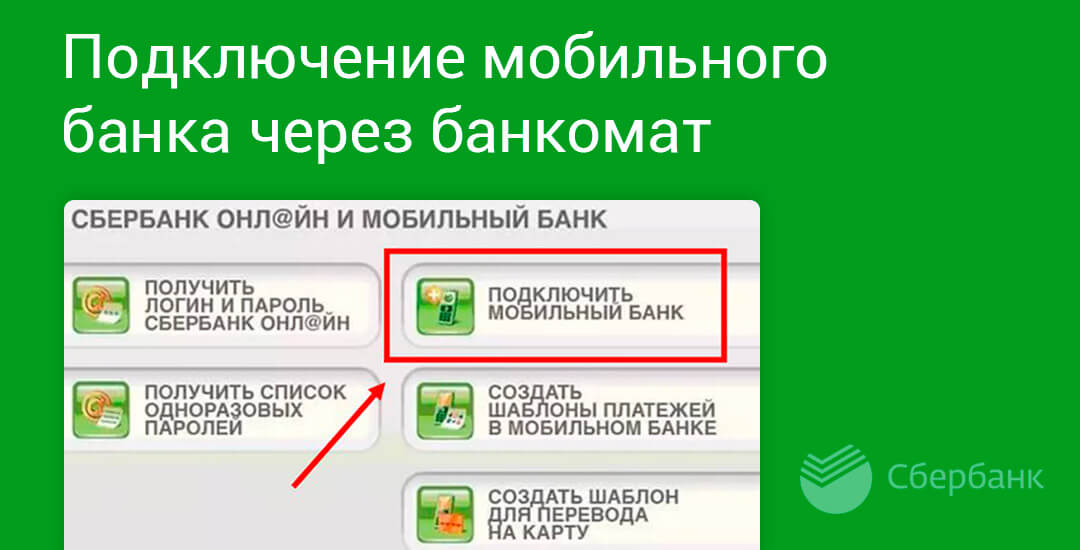

- платежные терминалы или банкомат;

- телефон, позвонив по номеру службы поддержки банка.

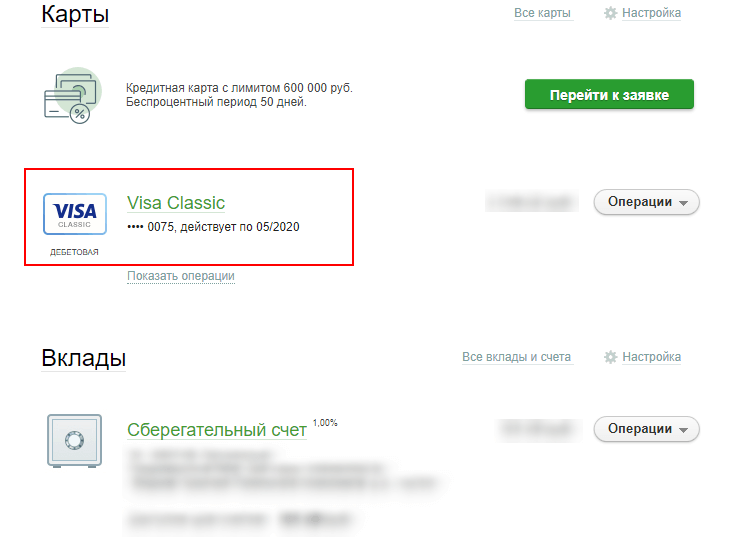

Как подключить мобильный банк через личный кабинет

Сегодня многие банки, стремясь соответствовать реалиям современного рынка, привлекая новых клиентов, существенно расширяют комплекс доступных услуг, в частности, за счет использования Интернет-технологий. Так, сегодня нет необходимости идти в банк, чтобы оплатить коммунальные платежи, положить деньги на кредитную карту или на телефон. Достаточно завести собственный личный кабинет на сайте, и большую часть банковских операций можно будет проводить, не выходя из дома.

Однако подключить опцию «Мобильный банк» самостоятельно в Личном кабинете нельзя (во всяком случае пока), но не стоит расстраиваться, ведь можно активировать опцию либо в отделении банка, либо через банкомат, либо позвонив по телефону в службу поддержки банка.

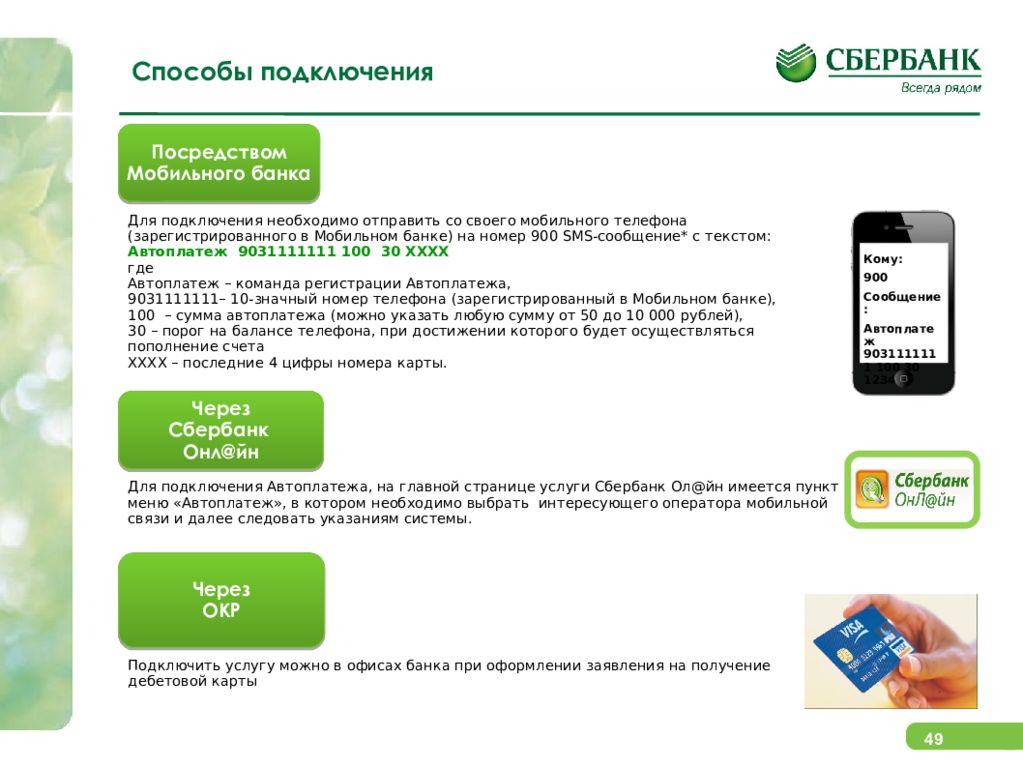

Как подключить мобильный банк через телефон

Один из наиболее простых и быстрых способов подключить мобильный банк — позвонить по телефонам службы поддержки банка, где была оформлена карта.

Связавшись с оператором, необходимо сообщить ему о желании подключить услугу и быть готовым предоставить информацию:

- ФИО;

- контрольную информацию по карте, к которой подключается мобильный банк;

- паспортные данные;

- номер мобильного телефона.

Оператор, получив всю необходимую информацию, подключит вам услугу мобильного банка, и с этого момента вы сможете использовать все преимущества и возможности сервиса.

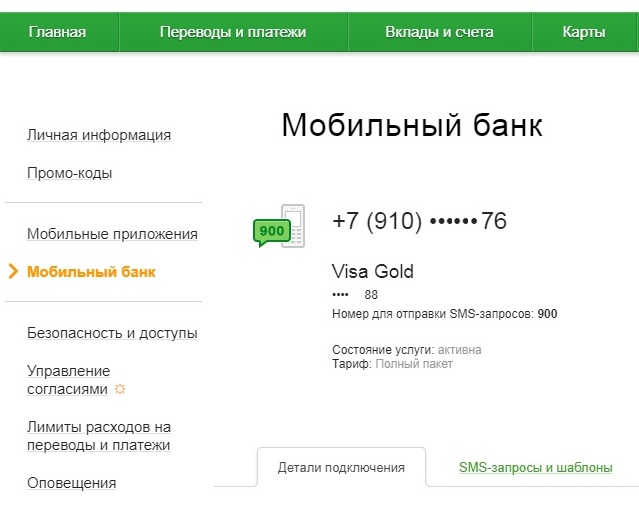

Как узнать подключен ли мобильный банк

Несмотря на то, что услуга мобильный банк очень полезна, не все владельцы банковских карт хотят ее подключать. Хотя бы потому, что полная версия мобильного банка — платная услуга. Поэтому вполне понятно, что многих интересует, подключена ли данная опция к их банковской карте.

Для начала полезно знать, что сама по себе опция не подключится. Если вы не звонили в банк с просьбой подключить услугу, не подключали ее в банке или через банкомат, то вряд ли она у вас подключена.

Подключить мобильный банк через Интернет

Подключение мобильного банка через Интернет возможно только в случае, если вы связываетесь со службой поддержки через форму на сайте банка.

На сайте любого банка есть контактные данные, по которым вы сможете связаться с оператором, со службой поддержки банка, задать любые интересующие вопросы и подключить определенные опции.

Другое дело, что более привычным способом является подключение мобильного банка при оформлении карты в банковском отделении, самостоятельное подключение услуги через банкомат или звонок по телефону в службу поддержки банка.

Взлом мобильного банка

Смартфоны сейчас стали полноценными платформами для приложений — их стоимость и распространенность позволяют предоставить клиентам банков постоянный контроль за финансовыми активами. Смартфоны, как правило, находятся всегда под рукой и в случае необходимости могут привлечь внимание своих владельцев. Банки начинают использовать мобильные платформы для создания новых сервисов и для так называемой цифровой трансформации своего бизнеса — активного вовлечения клиентов в процесс предоставления финансовых сервисов. С помощью мобильных телефонов банки могут организовать проверку счетов, оповещение пользователей об изменении их состояния, формирование транзакций и многие другие сервисы. Именно поэтому для привлечения современных и технически грамотных пользователей банки предлагают им мобильные приложения собственной разработки.

Смартфоны, как правило, находятся всегда под рукой и в случае необходимости могут привлечь внимание своих владельцев. Банки начинают использовать мобильные платформы для создания новых сервисов и для так называемой цифровой трансформации своего бизнеса — активного вовлечения клиентов в процесс предоставления финансовых сервисов. С помощью мобильных телефонов банки могут организовать проверку счетов, оповещение пользователей об изменении их состояния, формирование транзакций и многие другие сервисы. Именно поэтому для привлечения современных и технически грамотных пользователей банки предлагают им мобильные приложения собственной разработки.

Однако с появлением новых возможностей появляются и новые риски. Злоумышленники уделяют мобильным платформам все больше внимания и видят в них отличный источник заработка и выход на новых, часто менее опытных, жертв. К тому же, эффективность социальной инженерии не зависит от платформы и определяется скоростью принятия необдуманных решений — а мобильные технологии опасны именно тем, что с их помощью такое решение можно быстро исполнить. Кроме того, сами устройства весьма компактны, и поэтому их можно банально украсть. Если мобильное устройство используется как идентификатор, то украв его, злоумышленник может получить достаточно полномочий для доступа к банковскому счету.

Кроме того, сами устройства весьма компактны, и поэтому их можно банально украсть. Если мобильное устройство используется как идентификатор, то украв его, злоумышленник может получить достаточно полномочий для доступа к банковскому счету.

Классификация и способы взлома мобильного банка

Сразу следует сказать, что для мобильных платформ — Android и iOS — создают не так много вредоносных программ, как для настольных операционных систем. Это связано с постоянным обновлением программного обеспечения, использованием контролируемого производителем магазина приложений, проверкой целостности устанавливаемых пакетов, управлением полномочиями отдельных приложений, разделением программ и другими встроенными в саму платформу механизмами защиты. Именно поэтому в мобильных экосистемах нет вирусов в их классическом понимании — саморазмножающегося кода, автоматически встраивающегося в другие приложения. Существующие вредоносные объекты — это главным образом троянские программы, для установки которых требуется взаимодействие с пользователем. Случаев автоматического заражения устройств пока не зафиксировано. Именно поэтому безопасность мобильных приложений, в том числе и банковских, зависит в основном от квалификации пользователей.

Случаев автоматического заражения устройств пока не зафиксировано. Именно поэтому безопасность мобильных приложений, в том числе и банковских, зависит в основном от квалификации пользователей.

Тем не менее уже появилось несколько способов атаки на мобильные приложения банков. Можно выделить следующие случаи:

- Социальная инженерия. Это — атака не на приложение, а на пользователя, однако наличие мобильного приложения банка ускоряет атаку и усугубляет последствия. Например, если приходит сообщение вида «Я в беде — срочно переведи деньги», то без мобильного приложения нужно было бы запустить компьютер, подключиться к интернету, активировать веб-интерфейс и только после этого завершить атаку. На это нужно время, в течение которого можно догадаться позвонить человеку и переспросить, действительно ли ему требуется финансовая помощь. В случае же мобильного приложения достаточно скопировать номер телефона в буфер обмена и ввести его в мобильном приложении банка, на что уходит всего несколько минут.

- Установка вредоносных программ. Обычно злоумышленник пытается обмануть пользователя и убедить его скачать программу, которая будет перехватывать SMS-сообщения и пароли. В других случаях применяются уже имеющиеся на устройстве приложения: например, какая-нибудь фирма, разработавшая мобильную игру, разоряется, и ее перекупает вместе с исходными кодами киберкриминальная группировка, которая при следующем обновлении внедряет нежелательную функциональность. Могут быть и экзотические способы: скажем, злоумышленник просит на улице телефон, чтобы позвонить, и незаметно устанавливает на него троянскую программу. Именно поэтому не рекомендуется давать свой телефон в руки посторонним. Теоретически возможна установка вредоносных объектов и с помощью уязвимостей в мобильных приложениях, например браузере или почтовом клиенте, как это сейчас происходит на персональных компьютерах. Пока таких случаев не зафиксировано, но в будущем они вполне вероятны.

- Воровство или потеря устройства.

- NFC. Если телефон оборудован чипом, который позволяет совершать бесконтактные платежи через приложение банка, то это может быть дополнительным вектором атаки. В этом сценарии даже не требуется взлом: злоумышленник просто использует стандартные функции, позволяющие переводить небольшие суммы без разблокировки устройства.

- Перехват данных. Следует сразу отметить, что в правильно спроектированном и построенном приложении вероятность воровства необходимых данных и прохождения процедуры верификации посторонним пользователем низка: часто для этого нужно клонировать SIM-карту, к которой привязан счёт в банке, или устанавливать троянскую программу, которая в режиме реального времени будет перехватывать SMS-сообщения на устройстве клиента.

Вероятность такого исхода в принципе существует, но сделать это очень трудно, и массовые атаки подобного типа невозможны.

Вероятность такого исхода в принципе существует, но сделать это очень трудно, и массовые атаки подобного типа невозможны.

Объект воздействия взлома мобильного банка

Как и в случае с веб-приложением, здесь присутствуют две стороны для атаки: само мобильное приложение и банковская система дистанционного обслуживания, с которой оно взаимодействует.

Источник угрозы

Основной источник угрозы — мобильная платформа, совмещающая мощное вычислительное устройство со средством связи, которое можно использовать для идентификации пользователей. Если злоумышленнику удалось закрепиться в системе, то он может похитить важную информацию или навязать транзакцию с помощью манипулирования приложением.

Анализ риска взлома мобильного банка

Для защиты клиента используются антивирусные программы на мобильном устройстве. Кроме того, рекомендуется включать блокировку экрана с помощью одного из методов аутентификации. В приложениях некоторых банков есть даже встроенные антивирусные модули, которые проверяют устройство перед запуском основной функциональности. Некоторые антивирусы имеют функцию «антивор», которая стирает все данные на телефоне в случае его утери и последующего подключения к Сети.

В приложениях некоторых банков есть даже встроенные антивирусные модули, которые проверяют устройство перед запуском основной функциональности. Некоторые антивирусы имеют функцию «антивор», которая стирает все данные на телефоне в случае его утери и последующего подключения к Сети.

На стороне банка рекомендуется использовать метод идентификации устройства, на котором запущено приложение. Сбор данных о привычках пользователя обеспечит выявление аномального поведения, что позволяет динамически менять лимиты на операции в зависимости от уровня доверия. Для новых устройств можно использовать процедуру более строгой аутентификации.

Также логично использовать идентификатор мобильного устройства — т.н. отпечаток. При первом запуске приложения он фиксируется, а потом проводится строгая аутентификация пользователя, чтобы привязать номера телефонов и адреса почты к конкретному гаджету. В дальнейшем отпечаток используется для удостоверения личности пользователя, которому достаточно ввести свой PIN-код для допуска к банковской системе. Этот механизм можно усилить, установив ограничения на количество применяемых клиентом устройств.

Этот механизм можно усилить, установив ограничения на количество применяемых клиентом устройств.

Уполномоченный по правам человека в РФ

Недавно появился новый вид мошенничества с банковскими картами Сбербанка, основанный на популярной программе TeamViewer.

Потенциальной жертве поступает телефонный звонок. В разговоре мошенник представляется сотрудником финансовой службы безопасности Сбербанка и сообщает, что была зафиксирована попытка взлома Мобильного приложения Сбербанк Онлайн. Для большей убедительности он обращается к клиенту по имени, звонит на номер телефона, к которому привязан мобильный банк (смс-банк).

Во время звонка клиент слышит фоновый шум работающего Call-центра, чтобы у него создалось впечатление, что действительно звонит сотрудник банка. Потенциальная жертва верит, что это действительно так, поскольку злоумышленник использует при разговоре психологические приемы: грамотная и четкая речь, использование профессиональных терминов и т. д. Для убедительности клиенту приходит СМС с номера 900 с кодом. Код не просят назвать. Клиенту сообщают, что в настоящее время мошенники пытаются с помощью вируса взломать Мобильное приложение Сбербанк Онлайн. Чтобы заблокировать карту и удалить вирус клиенту необходимо скачать программу удаленного доступа, например, TeamViewer, AnyDesk на телефон. Люди верят в эту информацию, поскольку мошенник не просит назвать код из SMS, код CVC/CVV, пароль Мобильного приложения Сбербанк Онлайн.

д. Для убедительности клиенту приходит СМС с номера 900 с кодом. Код не просят назвать. Клиенту сообщают, что в настоящее время мошенники пытаются с помощью вируса взломать Мобильное приложение Сбербанк Онлайн. Чтобы заблокировать карту и удалить вирус клиенту необходимо скачать программу удаленного доступа, например, TeamViewer, AnyDesk на телефон. Люди верят в эту информацию, поскольку мошенник не просит назвать код из SMS, код CVC/CVV, пароль Мобильного приложения Сбербанк Онлайн.

Мошенники обманом вынуждают жертв установить TeamViewer , AnyDesk либо другое приложение схожего назначения. Этот софт позволяет удаленно управлять смартфоном или компьютером. Пользователя просят назвать номер ID программы для того, чтобы «сотрудник банка» смог подключиться к телефону клиента, и программа поддержки нашла вирус и удалила его, при этом заблокировав карту. Делать это ни в коем случае нельзя! Согласившись на подобное предложение, пользователь позволяет мошеннику действовать от своего имени.

Если пользователь предоставил злоумышленникам номер идентификации для подключения к TeamViewer, то мошенники подключаются к устройству и получают полный доступ ко всей информации, хранящейся в телефоне или компьютере. Злоумышленники могут использовать логин и пароль для входа в личный кабинет банка, переводить деньги с одного счета на другой, перехватывать SMS различных сервисов для подтверждения финансовых транзакций. Мошенничество не стоит на месте! Злоумышленники могут знать (спросить) какое у клиента устройство: iPhone или Android. Мошенники сообщают жертве, какую программу необходимо установить на устройство, называя ее, например, «Поддержка», а не произнося вслух TeamViewer. Они просят зайти в App Store, если у пользователя iPhone, и загрузить программу «Поддержка».

Если пользователь скачал приложение «Поддержка» (TeamViewer) в телефон и открыл его, то приложение отображается как Техподдержка Сбербанка. Злоумышленники просят назвать из 10-ти цифр последние 9, чтобы у клиента сложилось впечатление, что он держит ситуацию под контролем. Мошенники просят ввести данные банковской карты в приложение, т.е. номер, дату выпуска и три цифры на обороте. Если клиент начинает возражать и говорить, что последние цифры ни в коем случае никому нельзя сообщать, то мошенники начинают убеждать, что Вы ему лично ничего не сообщаете, а пишите это в своем телефоне в программе. Все действия в приложении выполняет робот – оператор. Цель — это удаление вируса в телефоне и блокировка карты. Ни в коем случае не выполняйте подобные просьбы: сотрудники банка никогда не станут просить ни о чем подобном!

Мошенники просят ввести данные банковской карты в приложение, т.е. номер, дату выпуска и три цифры на обороте. Если клиент начинает возражать и говорить, что последние цифры ни в коем случае никому нельзя сообщать, то мошенники начинают убеждать, что Вы ему лично ничего не сообщаете, а пишите это в своем телефоне в программе. Все действия в приложении выполняет робот – оператор. Цель — это удаление вируса в телефоне и блокировка карты. Ни в коем случае не выполняйте подобные просьбы: сотрудники банка никогда не станут просить ни о чем подобном!

Если пользователь установил приложение и предоставил мошенникам свой ID TeamViewer, данные карты, то необходимо срочно удалить это приложение и позвонить в Сбербанк, чтобы заблокировать карту, данные которой он предоставил злоумышленникам.

Доказать в банке несанкционированный доступ и кражу финансовых средств будет практически невозможно, так как пользователь самолично передал свой смартфон (компьютер) под управление мошенников.

Если Вам поступил такой звонок, и человек представился сотрудником финансовой службы безопасности Сбербанка и попросил установить приложение, чтобы «удалить вирус» с вашего телефона, то можете сразу класть трубку. Не стоит продолжать этот разговор, а сразу следует позвонить в Сбербанк и сообщить о происшествии.

Не стоит продолжать этот разговор, а сразу следует позвонить в Сбербанк и сообщить о происшествии.

Как подключить Сбербанк Онлайн, не выходя из дома?

Услуга Сбербанк Онлайн поможет вам осуществить множество банковских операций независимо от времени суток, без посещения отделения, используя только компьютер.

Что дает Сбербанк Онлайн?

Вы можете осуществлять финансовые операции:

- Переводы между своими счетами, картами, вкладами;

- Платежи по кредитам и кредитным картам;

- Пополнение электронных кошельков;

- Покупку и обмен валюты;

- Переводы на счета клиентов Сбербанка и других банков;

- Автоматические регулярные платежи за ЖКХ, интернет, сотовую связь и другие услуги.

Вы будете владеть информацией о своих деньгах:

- Постоянный доступ к выписке по всем счетам и истории операций;

- Информация о личном бонусном счете «Спасибо от Сбербанка».

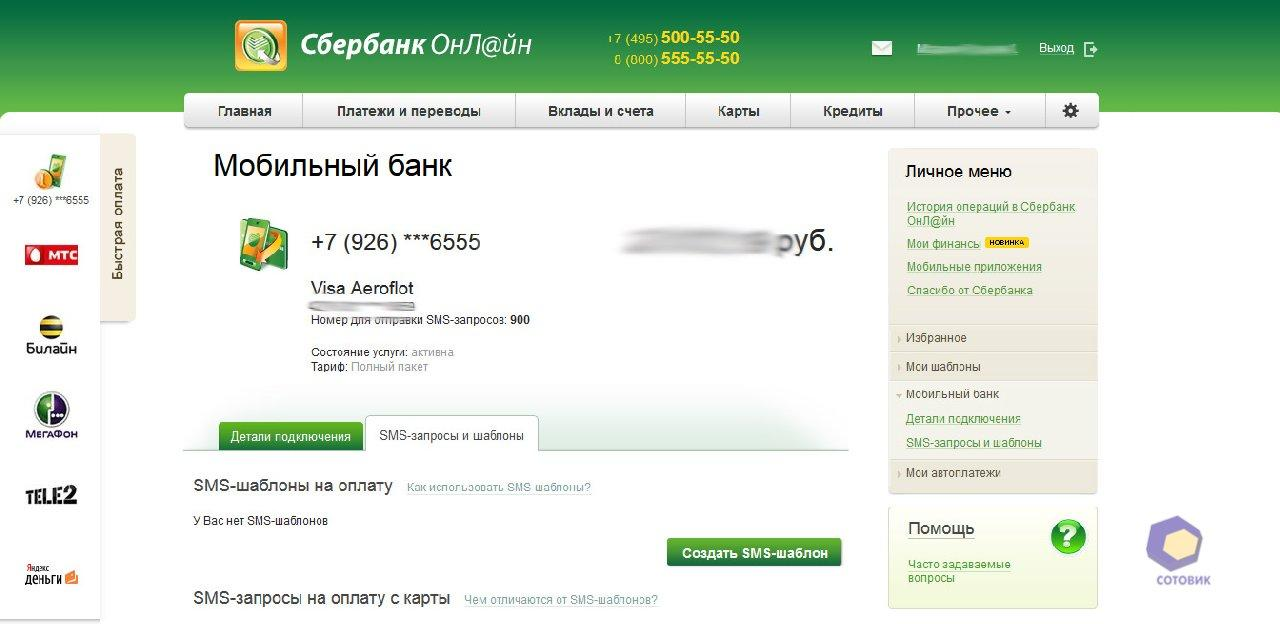

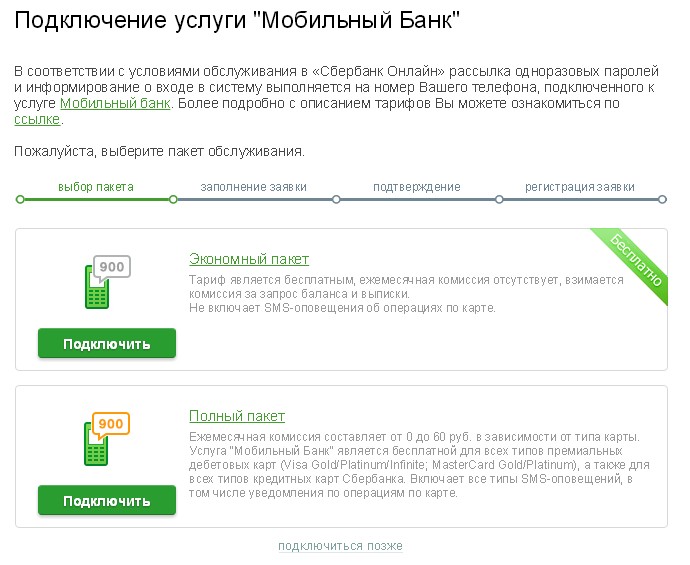

Сбербанк Онлайн могут пользоваться обладатели банковской карты Сбербанка с подключенной услугой «Мобильный банк», который в свою очередь можно подключить, не выходя из дома по телефону круглосуточной поддержки Сбербанка 8800-555-55-50. Оператору нужно будет лишь назвать контрольную информацию, которую вы указали при получении карты и последние операции по ней. Затем оператор закрепит ваш номер телефона для операций мобильного банка и вы сможете заходить в Сбербанк Онлайн при помощи подтверждающих СМС.

Как подключить услугу Сбербанк Онлайн, не выходя из дома?

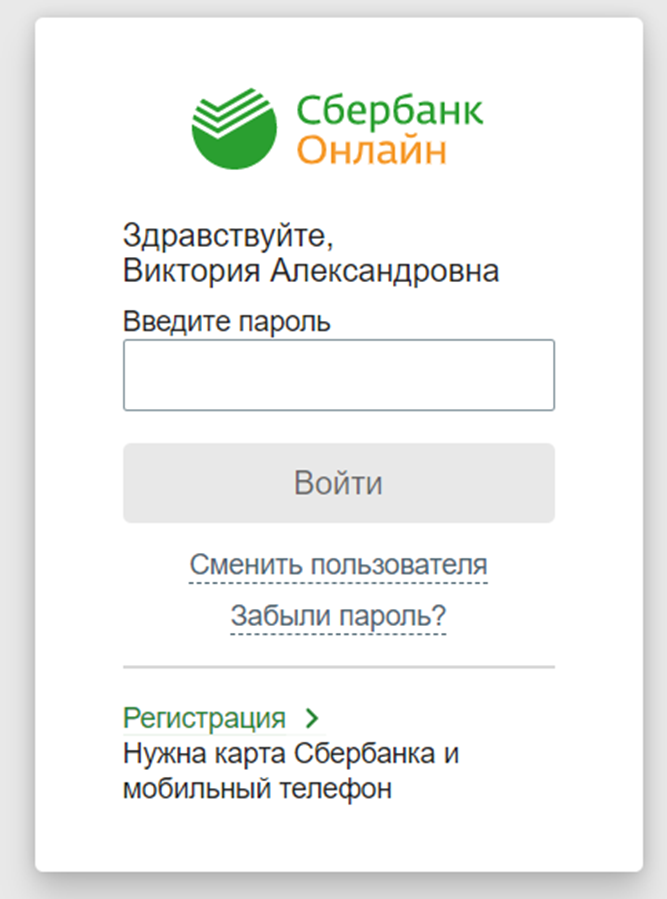

1 Войдите на сайт Сбербанка Онлайн по адресу https://online.sberbank.ru и нажмите кнопку «Регистрация».

2 Перейдите в раздел регистрации и введите номер своей банковской карты, расположенный на ее лицевой стороне.

3 Введите пароль, полученный SMS сообщением, и подтвердите регистрацию в системе Сбербанк Онлайн.

4 Придумайте логин и пароль – каждый из них должны содержать не менее 8 символов. Они будут использоваться каждый раз для доступа к интернет-банкингу. Старайтесь не придумывать простые комбинации — их проще подобрать злоумышленникам.

Они будут использоваться каждый раз для доступа к интернет-банкингу. Старайтесь не придумывать простые комбинации — их проще подобрать злоумышленникам.

5. Регистрация в системе Сбербанк Онлайн на этом завершена — можете начинать пользоваться этой услугой.

Правила безопасности при использовании Сбербанк Онлайн

- Запомните, сотрудники Сбербанка никогда не звонят клиентам и не просят отменить или аннулировать операции – этим занимаются мошенники. Поэтому никогда не вводите пароль для отмены или аннулирования операций.

- Не используйте свой номер телефона, номер паспорта и другие данные при подтверждении операций или входе в Сбербанк Онлайн.

- Внимательно читайте SMS-сообщения, всегда проверяйте реквизиты операции. Если вам пришло сообщение об операции, которую вы не совершали, ни в коем случае не вводите пароль.

Понравилась статья? Поделиться с друзьями:

EXCLUSIVE Российский Сбербанк расширяет логистику в сфере электронной коммерции

Александра Бурико, финансовый директор крупнейшего российского банка Сбербанк, позирует для фото в офисе в Москве, Россия 18 марта 2021 года. REUTERS / Евгения Новоженина

REUTERS / Евгения Новоженина

Россия Крупнейший банк Сбербанк (SBER.MM) планирует расширить свой логистический бизнес в крупнейшей стране мира, стремясь извлечь выгоду из быстро развивающегося рынка электронной коммерции, сообщила Рейтер финансовый директор Александра Бурико.

По мере того, как банковская маржа сокращается, Сбербанк расширяется в различных сферах — от доставки еды и такси до облачных вычислений и кибербезопасности, пытаясь задействовать то, что он называет более широкими экосистемами своих клиентов финансовых услуг.

Доставка — одна из главных проблем в России, на которую приходится около 17% суши в мире.

Поскольку в прошлом году оборот электронной коммерции удвоился, но все еще составляет около 10% от общего объема розничных продаж, все основные игроки, от частных Wildberries и Ozon до AliExpress Россия и Сбербанк, инвестируют в логистику.

Сбербанк потратит 300–350 млрд рублей (4,0–4,6 млрд долларов) на небанковский бизнес в течение трех лет, причем «значительная» часть будет сосредоточена на логистике, заявила Бурико в своем первом интервью с момента прихода в банк в прошлом году.

«Мы планируем инвестировать в современную автоматизированную логистическую инфраструктуру, поскольку в России ее почти нет», — сказал Бурико, перешедший в Сбербанк из алюминиевого гиганта «Русал».

«Хаб будет в большом городе или в одном-двух регионах, в зависимости от места.«

Бурико сказал, что центры ускорят доставку во все крупные и малые города по всей России, дополнив сеть отделений контролируемого государством банка, которая является крупнейшей в стране.

Сбербанк попытался сотрудничать с другие игроки намерены расширяться в электронной коммерции, но решили действовать в одиночку после того, как не смогли заключить сделки с Ozon (OZON. O) и Яндексом (YNDX.O).

O) и Яндексом (YNDX.O).

Бурико повторил, что банк не планирует приобретений в этом году, добавив это необходимо было начать продавать одежду в рамках своей электронной коммерции — что, по ее словам, банк мог бы сделать и сам.

«Это скорее вопрос команды, которая знает, как работать с продавцами», — сказала она.

(1 доллар = 75,6050 руб.)

Наши стандарты: принципы доверия Thomson Reuters.

% PDF-1.4

%

281 0 объект

>

эндобдж

xref

281 80

0000000016 00000 н.

0000002490 00000 н.

0000002665 00000 н.

0000003284 00000 н.

0000003311 00000 н.

0000003463 00000 н.

0000003577 00000 н.

0000004928 00000 н.

0000005070 00000 н.

0000005500 00000 н.

0000006095 00000 н.

0000006207 00000 н.

0000006234 00000 н.

0000006719 00000 н.

0000006992 00000 н.

0000007454 00000 н.

0000007723 00000 н.

0000008325 00000 н.

0000009365 00000 н.

0000009508 00000 н. 0000009535 00000 п.

0000009863 00000 н.

0000010927 00000 п.

0000012245 00000 п.

0000013609 00000 п.

0000014544 00000 п.

0000014972 00000 п.

0000016149 00000 п.

0000017328 00000 п.

0000017398 00000 п.

0000017499 00000 н.

0000023102 00000 п.

0000023385 00000 п.

0000023751 00000 п.

0000023821 00000 п.

0000023914 00000 п.

0000026408 00000 п.

0000026695 00000 п.

0000026897 00000 п.

0000032797 00000 п.

0000041868 00000 п.

0000041981 00000 п.

0000042049 00000 п.

0000042165 00000 п.

0000042281 00000 п.

0000058581 00000 п.

0000058856 00000 п.

0000059169 00000 п.

0000117771 00000 н.

0000117810 00000 н.

0000122959 00000 н.

0000122998 00000 н.

0000130043 00000 н.

0000130108 00000 п.

0000130186 00000 п.

0000130264 00000 н.

0000130339 00000 н.

0000130436 00000 н.

0000130585 00000 н.

0000130900 00000 н.

0000130955 00000 н.

0000131071 00000 н.

0000131149 00000 н.

0000131418 00000 н.

0000131702 00000 н.

0000131780 00000 н.

0000132035 00000 н.

0000132118 00000 н.

0000009535 00000 п.

0000009863 00000 н.

0000010927 00000 п.

0000012245 00000 п.

0000013609 00000 п.

0000014544 00000 п.

0000014972 00000 п.

0000016149 00000 п.

0000017328 00000 п.

0000017398 00000 п.

0000017499 00000 н.

0000023102 00000 п.

0000023385 00000 п.

0000023751 00000 п.

0000023821 00000 п.

0000023914 00000 п.

0000026408 00000 п.

0000026695 00000 п.

0000026897 00000 п.

0000032797 00000 п.

0000041868 00000 п.

0000041981 00000 п.

0000042049 00000 п.

0000042165 00000 п.

0000042281 00000 п.

0000058581 00000 п.

0000058856 00000 п.

0000059169 00000 п.

0000117771 00000 н.

0000117810 00000 н.

0000122959 00000 н.

0000122998 00000 н.

0000130043 00000 н.

0000130108 00000 п.

0000130186 00000 п.

0000130264 00000 н.

0000130339 00000 н.

0000130436 00000 н.

0000130585 00000 н.

0000130900 00000 н.

0000130955 00000 н.

0000131071 00000 н.

0000131149 00000 н.

0000131418 00000 н.

0000131702 00000 н.

0000131780 00000 н.

0000132035 00000 н.

0000132118 00000 н. 0000132173 00000 н.

0000132251 00000 н.

0000132342 00000 н.

0000132439 00000 н.

0000132585 00000 н.

0000133026 00000 н.

0000134083 00000 н.

0000178660 00000 н.

0000185526 00000 н.

0000206694 00000 н.

0000002308 00000 н.

0000001934 00000 н.

трейлер

] / Назад 350188 / XRefStm 2308 >>

startxref

0

%% EOF

360 0 объект

> поток

hb«c` # Ȁ

0000132173 00000 н.

0000132251 00000 н.

0000132342 00000 н.

0000132439 00000 н.

0000132585 00000 н.

0000133026 00000 н.

0000134083 00000 н.

0000178660 00000 н.

0000185526 00000 н.

0000206694 00000 н.

0000002308 00000 н.

0000001934 00000 н.

трейлер

] / Назад 350188 / XRefStm 2308 >>

startxref

0

%% EOF

360 0 объект

> поток

hb«c` # Ȁ

Сбербанк приобретает 51% акций российской биометрической компании Speech Technology Center

Сбербанк, Digital Horizon и Газпромбанк сегодня объявили о подписании сделки, по которой Сбербанк приобретет 51% акций российской биометрической компании Speech Technology Center (STC) у Газпромбанка.Инвестиционная компания Digital Horizon также приобретет долю в ЮТК, а Газпромбанк останется стратегическим акционером и будет играть активную роль в будущем развитии ЮТК. Ожидается, что сделка будет закрыта к концу мая 2019 года.

Новый совет директоров STC будет состоять из четырех представителей Сбербанка, включая председателя правления, двух представителей Газпромбанка и одного представителя Digital Horizon. Сбербанк — крупнейший банк России. Газпромбанк — один из крупнейших универсальных финансовых институтов России, а Digital Horizon — международная инвестиционная компания, базирующаяся в Москве и Тель-Авиве и объединяющая технологический инкубатор и венчурный фонд.

Сбербанк — крупнейший банк России. Газпромбанк — один из крупнейших универсальных финансовых институтов России, а Digital Horizon — международная инвестиционная компания, базирующаяся в Москве и Тель-Авиве и объединяющая технологический инкубатор и венчурный фонд.

«Для Сбербанка эта сделка является логическим шагом на пути к цифровой трансформации и созданию биометрической платформы для растущей экосистемы банка», — пояснил Станислав Кузнецов, заместитель председателя правления Сбербанка. «В будущем мы будем использовать эту платформу для создания ряда услуг, которые выведут взаимодействие с клиентами на совершенно новый уровень с точки зрения комфорта и информационной безопасности. В свою очередь, опыт и знания Сбербанка в области искусственного интеллекта и больших данных помогут STC расширить использование речевых технологий в России, предложить российские технологии на зарубежных рынках и побороться за мировое лидерство.”

«У ЮТК появляется еще один серьезный партнер», — добавил Дмитрий Дырмовский, генеральный директор группы компаний «Центр речевых технологий». «Синергия со Сбербанком значительно ускорит развитие технологий и продуктов нашей компании. Мы получаем доступ к опыту и компетенции одного из крупнейших розничных банков мира. STC уже является ключевым игроком на рынке биометрии, но с такой командой мы планируем стать мировым лидером в следующие несколько лет ».

«Синергия со Сбербанком значительно ускорит развитие технологий и продуктов нашей компании. Мы получаем доступ к опыту и компетенции одного из крупнейших розничных банков мира. STC уже является ключевым игроком на рынке биометрии, но с такой командой мы планируем стать мировым лидером в следующие несколько лет ».

продуктов STC продаются более чем в 75 странах мира.В России технологии ЮТК используются рядом крупных корпораций, включая Сбербанк, Газпромбанк, ВТБ, Вымпелком, Ростелеком и РЖД.

Сбербанк начал тестирование биометрических средств защиты в 2016 году, чтобы снизить потребность в банковских картах. В 2017 году он приобрел 25,07% компании VisionLabs, занимающейся распознаванием лиц, называя сделку «первым важным шагом» на пути к созданию платформы биометрических данных для банка. В январе Сбербанк выполнил требование правительства России разрешить биометрическую регистрацию в Единой биометрической системе страны (UBS) в 20% своих отделений.Банки должны подключить к системе 60 процентов своих филиалов до 1 июля, а остальные — до конца 2019 года.

Темы статей

приобретений | биометрия | Россия | SpeechPro

Вредоносное ПО для Android Banker выходит в социальные сети

В ходе регулярной охоты на вредоносное ПО наши исследователи обнаружили интересное вредоносное приложение для Android, которое представляло себя онлайн-приложением для уважаемого российского банка Сбербанк, который является крупнейшим банком в России и Восточной Европе.

В прошлом предпринимались различные попытки атаковать Сбербанк России, и из-за повсеместного распространения мобильных устройств разработчики вредоносных программ также пытались атаковать клиентов Сбербанка с их мобильных устройств. Глядя на образец, который мы недавно видели из наших каналов вредоносного ПО, кажется, что это еще одна попытка уникальным образом нацелить пользователей банка.

Обзор:

Вредоносная программа маскируется под приложение для онлайн-банкинга для крупнейшего банка России — Сбербанка.Внешний вид вредоносного приложения был аналогичен оригинальному. Он отображает экран входа в систему, аналогичный исходному приложению, и крадет учетные данные пользователя, как только жертва пытается пройти аутентификацию. После получения учетных данных приложение предоставляет жертве страницу с описанием технической ошибки и закрывается. Вредоносная программа запрашивает права администратора при установке, что, если разрешено, может вызвать разрушительные последствия для устройства жертвы.

Он отображает экран входа в систему, аналогичный исходному приложению, и крадет учетные данные пользователя, как только жертва пытается пройти аутентификацию. После получения учетных данных приложение предоставляет жертве страницу с описанием технической ошибки и закрывается. Вредоносная программа запрашивает права администратора при установке, что, если разрешено, может вызвать разрушительные последствия для устройства жертвы.

Он также может перехватывать SMS-сообщения и входящие звонки, что может быть шагом к преодолению решений OTP (One Time Password), реализованных банком.Кроме того, это вредоносное ПО также содержит модули, нацеленные на несколько других известных приложений для получения учетных данных.

Техническое объяснение:

Приложение представляет собой онлайн-приложение Сбербанка для Android и при установке запрашивает права администратора, как показано на скриншоте ниже:

Подделка приложение и его разрешения |

После активации он отображает экран входа в систему, аналогичный исходному приложению, и может легко соблазнить жертв ввести свои банковские данные.

Мы попытались установить оригинальное Android-приложение Сбербанка онлайн из Google Play Store, но было трудно определить разницу между оригинальным и поддельным приложением. Обратите внимание, что онлайн-приложение Сбербанка, найденное в Google Play Store, не является вредоносным. На снимке экрана ниже показаны оба приложения на телефоне:

Оригинальное приложение против поддельного банка |

Одной из уникальных особенностей этого вредоносного ПО является наложение на оригинальное онлайн-приложение Сбербанка.Даже если жертва попытается получить доступ к исходному приложению, вредоносная программа принудительно представит жертве свой поддельный экран входа в систему. Как только пользователь вводит свои данные для входа, они отправляются на сервер управления и контроля (C&C). Учетные данные, отправляемые в C&C, можно увидеть на скриншоте ниже:

Учетные данные, отправленные в C&C |

Как только цель вредоносного ПО по краже учетных данных будет выполнена, оно отображает экран с извинениями за техническую неисправность и закрывается.Экран ошибки выглядит так, как показано ниже:

Страница ошибки после входа в систему |

Но вредоносная программа на этом не останавливается. Он также регистрирует несколько сервисов и широковещательных приемников, которые были разработаны, чтобы оставаться постоянными. Ниже приведены основные функции, предоставляемые этим вредоносным ПО:

- Отправка SMS-сообщений,

- Перехват SMS-сообщений

- Функции вызова

- Перехват вызовов

- Таргетинг на другие известные приложения с помощью оверлейных экранов

Отправка SMS-сообщений:

Вредоносная программа предназначена для приема команд от C&C сервера, что позволяет разработчику вредоносной программы отправлять SMS-сообщения с зараженного устройства на любой номер.На следующем снимке экрана показано, как реализована функциональность:

Отправка SMS-сообщений |

В приведенном выше фрагменте кода «paramString1» и «paramString2» были телефоном. номер и текстовое сообщение, отправленное C&C сервером, соответственно. Злоумышленник может отправить любое сообщение на любой номер.

Перехват SMS-сообщений:

Вредоносная программа перехватывала SMS-сообщения, собирала данные SMS в файл и запускала службу Android, отвечающую за отправку файла на удаленный C&C сервер.

На следующем снимке экрана показана логика, реализованная для этой функциональности:

Фрагмент кода перехвата SMS |

Мы также заметили, что C&C сервер ответил с местоположениями, где запрашивались Необходимо прислать подробности по СМС. Вредоносное ПО было разработано для работы с компонентом веб-просмотра Android, позволяя извлекать JavaScript из ответа C&C сервера и действовать соответственно.

На снимке экрана ниже показано местоположение, полученное от C&C сервера:

Место для отправки данных SMS |

На снимке экрана ниже показаны данные SMS, отправленные на удаленный C&C сервер.

Подробная информация о SMS в HTTP-запросе |

Функциональность звонков:

Эта вредоносная программа также способна звонить на любой номер, который хотел злоумышленник.Это может стоить жертве в зависимости от количества звонков и типа звонков (платные, международные и т. Д.), Совершаемых вредоносным приложением. Функциональность была встроена в класс под названием «MeSystem». Этот класс отвечал за извлечение номеров из ответа C&C сервера и выполнение вызовов на эти номера. На скриншоте ниже str — это строка, полученная от C&C.

Функциональность звонков |

Перехват звонков:

Вредоносное приложение также реализовало функцию перехвата звонков.В настоящее время мы обнаружили, что он собирал информацию только о телефонных номерах для входящих звонков и продолжительности звонка. Звонки не записывались.

Снимок экрана, приведенный ниже, был сделан, когда устройство получило вызов и вредоносное ПО отправило данные на C&C сервер.

Подробная информация о звонках в HTTP-запросе |

Функциональность оверлея:

Помимо приложения Сбербанк, это вредоносное ПО было разработано для этих трех приложений. :

-Whatsapp.

— приложение «Google Play Маркет».

-VTB 24 Банковское приложение.

Список целевых приложений был отправлен удаленным C&C сервером и хранится приложением локально, как показано ниже:

URL-адреса для поддельных экранов входа в систему |

«имя» оправдывает имена пакетов приложения, так что всякий раз, когда открывается какое-либо приложение из вышеупомянутого списка, вредоносная программа обнаруживает его и накладывает фальшивый экран входа в систему в соответствии с URL-адресом, указанным для соответствующего имени пакета.

Поддельные страницы входа, полученные с этих URL-адресов, имеют то же представление, что и исходные. Как только пользователь вводит свои учетные данные, они отправляются на C&C сервер, и реализуется та же функция отображения технической ошибки.

На следующих снимках экрана показана поддельная страница входа в приложение для онлайн-банкинга ВТБ-24 и учетные данные, отправляемые на C&C:

Поддельный логин для банка VT |

Это новая тенденция для разработчиков вредоносных программ — нацеливаться на жертву с помощью функций безопасности приложения.В предыдущем блоге мы видели, как злоумышленники использовали поддельную тему приложения безопасности. В случае WhatsApp разработчики вредоносных программ пытались заманить жертв с помощью поддельного сообщения для недавно реализованной функции шифрования.

При открытии исходного приложения WhatsApp вредоносная программа отображает оверлейный экран, полученный с соответствующего URL-адреса, предоставленного C&C сервером. Первоначально он отображал сообщение о том, что WhatsApp требуется аутентификация и платежная информация для недавно реализованной функции шифрования .

Как только жертва уходит, вредоносная программа запрашивает необходимые данные и передает их на C&C сервер.

На следующем скриншоте показана эта функциональность:

Поддельный WhatsApp |

Постоянство:

Кроме того, вредоносное ПО имеет очень умный подход к оставаться настойчивым. Он регистрирует широковещательный приемник, который срабатывает всякий раз, когда жертва пытается удалить права администратора вредоносного приложения, блокируя устройство Android на несколько секунд.В результате невозможно удалить это вредоносное приложение, отозвав права администратора. Снимок экрана ниже показывает эту функциональность в действии:

Блокировка функциональности |

Единственный вариант, оставшийся у жертвы, — это сбросить устройство до заводских настроек. Это снова приведет к еще большей потере данных для жертвы.

Заключение:

Нацеливание на клиентов банка, использующих поддельные банковские приложения, — самый простой способ и наиболее успешное направление для злоумышленников.Эта вредоносная программа объединяет несколько вредоносных функций в одном приложении и в полной мере использует преимущества успешного заражения. Злоумышленник может контролировать список легитимных приложений, на которые будут нацелены команды C&C, в результате чего вредоносное приложение отображает наложенный экран, подавляющий законное приложение, и крадет конфиденциальную информацию пользователя.

Сертификат этого вредоносного приложения был недавно обновлен, а также недавно был зарегистрирован домен C&C сервера. ThreatLabZ Zscaler будет продолжать отслеживать будущие действия этого семейства вредоносных программ и обеспечивать адекватную защиту.

Сбербанку нужны ваши личные данные — The Bell — Eng

Здравствуйте! На этой неделе наша главная статья о том, как приобретение Сбербанком доли в крупной интернет-компании , принадлежащей государственному банковскому гиганту , предоставит ему еще больший доступ к личным данным обычных россиян. Мы также рассмотрим закон о «суверенном Интернете», который вступил в силу в пятницу , требование Путина ужесточить антинаркотическое законодательство , завод , законсервированный из-за санкций США, который может стать центром добычи биткойнов и почему Звезда НХЛ Евгений Малкин может столкнуться с судебным преследованием за неразумное вложение средств в бизнес.

Сбербанк накапливает личные данные с помощью доли в Mail.ru

После нескольких серьезных неудач с установлением партнерства государственный банковский гигант Сбербанк и ИТ-компания Яндекс (известная как российский Google) за лето разорвали большинство отношений. На этой неделе было объявлено, что Сбербанк очень быстро продвинулся вперед: он купил 20 процентов Mail.ru, одного из основных конкурентов Яндекса. Это означает, что Сбербанк теперь не только крупнейший банк России, но и игрок номер один на рынке персональных данных.

- Mail.ru теперь имеет внушительный список владельцев. В результате сделки Сбербанк приобрел 35% акций MF Technologies, которая, в свою очередь, владеет 59% голосующих акций Mail.ru. Другими владельцами MF Technologies являются компании, контролируемые миллиардером из металлургической и горнодобывающей промышленности Алишером Усмановым и бывшим коллегой президента Владимира Путина по КГБ Сергеем Чемезовым.

- Все трое активно участвуют в планах государства по «цифровизации» российской экономики.Путин доверил Грефу (Русь) задачу распространить технологический успех Сбербанка на всю страну; Усманов вложил миллиарды в Facebook в 2010-х и теперь отвечает за разработку оборудования, которое обеспечит службы безопасности доступом к телефонному и интернет-трафику; в то время как Ростех, государственный конгломерат, который возглавляет Чемезов, разрабатывает проекты 5G и искусственного интеллекта для государства.

Герман Греф

- Возможно, вы не захотите делиться всеми своими секретами с этими людьми, но и со Сбербанком, и с Почтой.ru владеют десятками популярных онлайн-сервисов и мобильных приложений, а это значит, что у Сбербанка теперь есть доступ к крупнейшему в России хранилищу персональных данных. Помимо банковских приложений для более чем 50 миллионов человек, Сбербанк будет знать все о вашем поведении в Интернете (в его активе три крупнейших интернет-магазина в России), ваших передвижениях (через такие приложения, как такси Citimobil), ваших предпочтениях в еде (Mail.ru владеет ведущим российским приложением по доставке еды Delivery Club) и вашей активностью в социальных сетях (Mail.ru имеет доли в российских аналогах Facebook Вконтакте и Одноклассники).

- Все это настораживает то, что в прошлом месяце Сбербанк дважды попал в заголовки газет из-за крупных утечек данных. Оба раза в сети появлялись базы данных с личными данными десятков миллионов клиентов Сбербанка. Размер кражи данных был меньше, чем заявили воры, но все же был значительным.

Почему мир должен заботиться

Самым странным в недавних утечках персональных данных является то, что большинство россиян не осмеливаются беспокоиться (если да, то будьте осторожны, пользуясь услугами Сбербанка или Почты.RU). У этого безразличия есть много разных объяснений: от наследия вездесущей слежки советских времен до цифровой грамотности. Так или иначе, отсутствие беспокойства среди россиян означает, что в поисках личных данных Сбербанк столкнулся с небольшими препятствиями.

Беспокойство по поводу вступления в силу закона о «суверенном Интернете»

Спорный российский закон о «суверенном Интернете» вступил в силу в пятницу, сделав еще один шаг ближе к государственному контролю над Интернетом. Хотя немедленных изменений не произошло, The Bell узнала, что тестирование оборудования, необходимого для выполнения закона, привело к отключению Интернета.

- Закон, подписанный Путиным в мае, направит весь интернет-трафик через контролируемую государством инфраструктуру и предоставит значительные новые полномочия контролю за Интернетом Роскомнадзору, включая возможность блокировать веб-сайты и услуги (ранее они должны были предписывать интернет-провайдерам принимать такие action) и заблокируйте российский интернет от остального мира в случае возникновения чрезвычайной ситуации. Принятие закона многие расценили как крупную победу ястребиных силовиков — впервые его предложили три законодателя, в том числе Андрей Луговой, депутат Госдумы, подозреваемый в отравлении бывшего офицера ФСБ Александра Литвиненко в Лондоне в 2006 году.Официальные лица говорят, что такая новая архитектура Интернета повысит кибербезопасность.

- Для того, чтобы полностью реализовать закон, властям необходимо разработать оборудование, которое сетевые операторы затем будут обязаны устанавливать. Это оборудование, известное как Deep Package Inspection, недавно проходило испытания в Уральском регионе в центральной части России, где оно вызвало отключение сети, по словам трех сотрудников сетевых операторов и двух официальных лиц. «Когда оборудование было протестировано ночью, сеть вышла из строя», — сказал The Bell один из источников.Роскомнадзор от комментариев отказался.

- Неизвестно, когда будет готово оборудование, но источники сообщили РБК, что фаза пилотных испытаний будет завершена до конца года. Источник сообщил The Bell, что Кремль оказывает давление с целью ускорить процесс развертывания новой системы, чтобы она полностью работала в преддверии парламентских выборов в России в 2021 году. Неизвестно, сколько будет стоить внедрение нового закона: диапазон оценок от 300 миллионов долларов до 1 доллара.6 миллиардов.

Почему мир должен заботиться

Роскомнадзор был унижен в прошлом году, когда не смог заблокировать службу обмена сообщениями Telegram: хотя установка оборудования для реализации нового закона вряд ли произойдет в течение многих месяцев, когда это произойдет, Роскомнадзор сможет быстро отомстить.

Путин хочет объявить «пропаганду наркотиков» уголовным преступлением

Российский лидер приказал (Русь) правительству разработать новый закон, криминализирующий «пропаганду» наркотиков.Опыт использования подобных расплывчатых терминов в российских законах предполагает, что это будет интерпретироваться очень широко и станет еще одним инструментом политических репрессий.

- В то время как продажа наркотиков или хранение их в больших количествах в России незаконны, наркотики легко купить через даркнет или через каналы в мессенджере Telegram. При покупке в Интернете вы просто переводите деньги, и продавец сообщает вам, где ваша закладка (буквально «сокровище») спрятана — под скамейкой или закопана в лесу.Самая популярная платформа даркнета в России является мировым лидером в подпольной торговле наркотиками, сообщает «Проект».

- В то же время многие люди попадают в тюрьмы после того, как у них обнаруживается небольшое количество наркотиков. Согласно исследованию (Rus), проведенному в Новой газете, в более чем 40 000 случаев за последнее десятилетие количество наркотиков, обнаруженных у людей, было именно тем количеством, которое позволяло им приговаривать к тюремному заключению (это означает, что полицейские, вероятно, добавили несколько унций, чтобы получить осуждение).Иногда — как в известном деле журналиста-расследователя Ивана Голунова — даже подбрасывают наркотики.

- Одно недавнее спорное дело, связанное с наркотиками, касалось гражданки Израиля Наамы Иссахар, которая в прошлом месяце была приговорена к 7,5 годам тюремного заключения за контрабанду наркотиков. Молодая женщина ехала из Дели в Тель-Авив с пересадкой в Москве и была задержана в аэропорту за то, что в зарегистрированном багаже хранила 0,3 унции гашиша. Позже она стала «дипломатической заложницей», поскольку Москва пыталась использовать ее, чтобы помешать Израилю экстрадировать российского хакера в США.С. (власти Израиля остановили экстрадицию хакера, и премьер-министр Биньямин Нетаньяху попросил Путина освободить ее). Иссахар — не единственный турист, арестованный в России по обвинению в наркотиках.

- Если «пропаганда» наркотиков будет признана уголовным преступлением, есть опасения, что это может привести к тюремному заключению музыкантов и даже журналистов. На данный момент те, кто, как считается, продвигает наркотики, могут быть оштрафованы, и как рэперы, так и репортеры нарушили этот закон (на самом деле они были виноваты только в упоминании наркотиков).

Почему мир должен заботиться

Российское законодательство о наркотиках уже является драконовским, и им легко злоупотреблять. Если «пропаганда наркотиков» будет признана уголовным преступлением, это даст полиции еще больше возможностей для импровизации ложных обвинений. От этого пострадают не только россияне, но и иностранцы.

КРАТКО

Алюминиевый завод закрыт из-за санкций для размещения предприятия по добыче биткойнов

Помощник Путина Дмитрий Мариничев объявил о планах аренды законсервированного завода на севере России для добычи биткойнов.Производство на Надвоицком алюминиевом заводе в Карелии, принадлежащем алюминиевому гиганту «Русал» миллиардера Олега Дерипаски, было остановлено в прошлом году из-за санкций США. Интернет-омбудсмен Мариничев сообщил (Rus) изданию РБК во вторник, что его Российская горнодобывающая компания хотела создать на этом месте «цифровой центр», который мог бы продавать компьютерную мощность иностранным клиентам, желающим добывать биткойны. Это не первый пример того, как майнеры биткойнов захватывают заводы советской эпохи, которые часто имеют доступ к дешевой электроэнергии и могут использовать морозный климат для снижения затрат на охлаждение.

Звезда НХЛ Малкин рискует попасть в суд по делу о мошенничестве с криптовалютой

Трехкратный обладатель Кубка Стэнли НХЛ Евгений «Гено» Малкин оказался втянутым в криптовалютный скандал, связанный с компанией Mark.Space, которую разработали старый товарищ по команде и два родственника. Малкин инвестировал 4 миллиона долларов в Mark.Space, и компания недавно завершила ICO, в ходе которого они привлекли еще 10 миллионов долларов. Но ни одно из юридических лиц компании (которые находятся в России, Сингапуре и Эстонии) денег не получали — и теперь сотрудники увольняются, заявляя, что им не выплачивают зарплату.Бывшего товарища по команде Малкина нигде не найти, и инвесторы готовятся к судебным искам. Спортивный сайт Sport.ru, который раскрыл эту историю, пришел к выводу (Rus), что о проекте было много предупреждающих знаков и, вероятно, Малкина просто обманули. Тем не менее, у звезды хоккея могут быть проблемы — как основатель основного юридического лица компании он может предстать перед судом. С тех пор Малкин заявлял о своей невиновности. Инвестиции в Mark.Space — не единственный неоднозначный выбор Малкина: в 2017 году он присоединился к движению «команда Путина», основанному другим хоккеистом Александром Овечкиным в поддержку президента России.

Анастасия Стогней, Говард Амос, при участии Егора Федорова

Сбербанк собирается покупать банки в Восточной Европе

МОСКВА — Девиз российского государственного банка Сбербанк — «всегда рядом». Его ветви, украшенные веселым бело-зеленым логотипом, действительно повсеместно присутствуют на его внутреннем рынке.

Но Сбербанк, желая, чтобы этот девиз применялся далеко за пределами России, проводит кампанию по поглощению, которая может показаться банкирской версией восстановления старого советского блока.

Помощь Сбербанку — это уход из Восточной Европы некоторых крупных западноевропейских банков, которые устремились в регион после распада коммунистов два десятилетия назад. Западные банки, реагируя на кризис задолженности в евро и необходимость увеличения своих капитальных резервов, запрашивают ссуды и рассматривают возможность продажи филиалов в Восточной Европе.

Так Сбербанк, например, смог заключить сделку по покупке Volksbank of Austria в восьми странах Восточной Европы — Словакии, Чешской Республике, Венгрии, Словении, Хорватии, Украине, Сербии и Боснии и Герцеговине — примерно на 800 миллионов долларов по текущему обменному курсу. Сделка, о которой было объявлено осенью прошлого года, помогла Сбербанку закрепить за Сбербанком статус крупнейшего банка, работающего в Восточной Европе, если судить по его совокупным активам в 368 миллиардов долларов на конец 2011 года.

Хотя аналитики и негосударственные акционеры Сбербанка не обязательно приветствуют его усилия, в настоящее время банк ищет другие объекты поглощения, ставшие уязвимыми из-за ухода или ослабления западных институтов.Западные банки, сокращающие свои позиции в Восточной Европе, включают BCP of Portugal, которая выставила на продажу свой польский филиал Millennium Bank.

«Возможность появляется, — сказал член правления Сбербанка Сергей Гуриев в телефонном интервью. По его словам, Сбербанк планировал расширяться еще до эскалации долгового кризиса в Европе.

Сейчас, по его словам, западные банки вынуждены сокращать расходы, чтобы поддерживать свои требования к капиталу, что делает его рынком покупателя в Восточной Европе для Сбербанка.«Не часто банковские активы выставляются на продажу», — сказал он. «Теперь у банков, заинтересованных в покупке, есть выбор».

Между тем, по мере того, как предприятия в регионе ищут ссуды, все больше компаний вынуждены искать не только банки, связанные с Западом, но и таких кредиторов, как Сбербанк, который чувствует себя хорошо. Прибыль в 2011 году составила 10,7 миллиарда долларов, а его рыночная стоимость около 70 миллиардов долларов уступает только HSBC среди европейских банков.

Через Volksbank Сбербанк сообщает, что в настоящее время он управляет кредитами на сумму 6,9 млрд долларов США корпоративным и частным клиентам в Восточной Европе.

«Одной из издержек кризиса для Запада станет утрата влияния финансовой силы на мягкую силу», — сказал Роланд Нэш, старший партнер Verno Capital, хедж-фонда, ориентированного на Россию, который инвестирует в Сбербанк. «Компании, которые могли смотреть на Запад, теперь обращаются к Москве».

Сегодня в бизнесе

Согласны ли западные компании и финансисты, остается спорным. Но это образ, который Россия стремится создать — часть того, что премьер-министр Дмитрий А.Медведев говорил о превращении Москвы в международный финансовый центр. Еще одним символом этого является строительство башни «Федерация Восток», 93-этажного небоскреба в финансовом районе Москвы, которое по завершении строительства в следующем году станет самым высоким зданием в Европе.

Сбербанк, история которого восходит к трасту 19 века, который был основан царем и пережил советский период и превратился в крупнейшую банковскую компанию России, все еще в основном неизвестен на Западе.

Но во многих отношениях продвижение российского банка в Восточной Европе продолжает экспансию на территорию бывшего Советского Союза, начавшуюся во время финансового кризиса 2008 года.Пользуясь услугами отвлеченных или раненых игроков с Уолл-стрит, которые стали опасаться рискованного кредитования в странах бывшего Советского Союза, Сбербанк начал приобретать местные банки, чтобы быстро стать крупнейшим иностранным банком в Казахстане и одним из крупнейших в Украине.

Итак, перспектива того, что банк, контролируемый российским правительством, накапливает власть в регионе бывшего советского блока, по понятным причинам заставляет регуляторов в Польше и других странах Центральной и Восточной Европы нервничать. В 2008 году г-н Медведев, который в то время был президентом страны, заявил, что для России существует неопределенная «сфера привилегированных интересов», в которую могут входить страны Восточной Европы.

В ответ на интерес России польские власти теперь стремятся укрепить свой банковский сектор, поощряя слияние местных банков в более крупные, более платежеспособные предприятия и побуждая польские компании исследовать внутренний рынок в поисках источников капитала.

«Для россиян въезд в Польшу может быть сложной задачей, — сказал Гюнтер Дойбер, экономист Raiffeisen Research в Вене.

Помимо региональной политики, амбиции Сбербанка ограничены в финансовом отношении.Несмотря на то, что Сбербанк выходит за границу, поскольку у него мало перспектив для расширения и без того обширной розничной сети внутри России, стратегия Сбербанка требует, чтобы он получал лишь около 5% прибыли от иностранных холдингов.

Боб Коммерс, банковский аналитик Deutsche Bank в Москве, сказал, что внешние инвесторы Сбербанка недовольны его стратегией расширения в Восточной Европе, даже несмотря на то, что банк продвигал ее во время сделки с Volksbank в прошлом году. По его словам, инвесторы не покупают акции российских банков с соответствующим риском, чтобы получить доступ к Восточной Европе, где рост замедлен, а премии за риск ниже.

Но поскольку российское правительство владеет 60 процентами Сбербанка, внешние акционеры не имеют решающего голоса в планах расширения, особенно в такой политически деликатной задаче, как возвращение Сбербанка в государства-сателлиты Восточного блока.

Более того, двигатель роста, который был доступен западным банкам, который быстро расширился в Центральной и Восточной Европе после распада Восточного блока, недоступен для россиян. Западные банки занимались кэрри-трейд — переработкой средств с низкооплачиваемых депозитных счетов на Западе в ссуды под высокие проценты на Востоке.

Для российских банков верно обратное: процентные ставки, выплачиваемые по депозитным счетам, в среднем 8,5 процента по результатам Сбербанка за 2011 год, как правило, выше в России, чем 4,5 процента, более типичные для Восточной Европы, что подрывает обоснованность инвестирование российского капитала в розничный банкинг Восточной Европы.

Чтобы поляки не слишком беспокоились, они могли бы подумать над этим: доходность отделений Volksbank, полученных Сбербанком, снизилась после слияния, — сказал г-н.»Коммерс». Сбербанк просто не в состоянии предоставить капитал по той же низкой ставке, что и его бывшая материнская компания, находящаяся в Вене.

Во время телефонной конференции прошлой осенью Сбербанк предложил еще одно обоснование для экспансии в Польшу: культурная близость.

«Когда менеджмент сказал это, было трудно удержаться от смеха», — сказал г-н Коммерс.

API платежей для ботов

Telegram Bot Payments — это бесплатная и открытая платформа, которая позволяет продавцам принимать платежи за товары и услуги от пользователей Telegram.Telegram не собирает платежную информацию и берет без комиссии .

Примечание: Эта статья предназначена для разработчиков ботов и владельцев магазинов. Если вам нужен общий обзор Telegram Payments, загляните в блог Telegram.

Если вы новичок в использовании ботов Telegram и хотите узнать, как создать и настроить бота, обратитесь к разделу Введение в ботов и Часто задаваемые вопросы о ботах .

Введение платежей 2.0Payments 2.0 были добавлены в апреле 2021 года с Bot API v.5.2. Новые возможности:

- Отправляйте счета на в любой чат , в том числе в группы и каналы.

- Создание счетов-фактур, которые могут быть переадресованы на и использованы несколькими покупателями для заказа вещей.

- Используйте встроенный режим, чтобы помочь пользователям показывать ваши товары и услуги своим друзьям и сообществам.

- Разрешить подсказок от пользователей с предварительно установленными и настраиваемыми суммами.

- Принимать платежи от пользователей в мобильных или настольных приложениях .

- Попробуйте @ShopBot, чтобы создать тестовый счет — или начните сообщение с

@ShopBot ...в любом чате для встроенного счета . - Посетите демонстрационный магазин, чтобы увидеть пример канала Telegram, используемого в качестве виртуальной витрины .

Как это работает?Пользователям необходимо обновить до Telegram 7.7 или выше, чтобы использовать Payments 2.0 (для Telegram Desktop 2.7.2 или выше). Более старые приложения mobile , выпущенные после мая 2017 года, поддерживают базовые платежи в чатах с помощью ботов.

Вы создаете бота , который предлагает товары и услуги пользователям Telegram. Боты-торговцы могут отправлять счетов-фактур в специальном формате пользователям, группам или каналам. Если ваш бот поддерживает встроенный режим, пользователи также могут отправлять счета в другие чаты через бот , в том числе в чаты один на один с другими пользователями.

Счета-фактуры содержат фото и описание продукта, а также заметную кнопку Pay .При нажатии на эту кнопку открывается специальный платежный интерфейс в приложении Telegram. В этом интерфейсе пользователи могут выбрать сумму чаевых (если это разрешено продавцом) и ввести дополнительные данные, такие как сведения о доставке, номер телефона или адрес электронной почты.

Бот может предложить несколько вариантов доставки физических товаров в зависимости от адреса доставки. Когда все будет готово, пользователи вводят данные своей кредитной карты или выбирают сохраненную карту и оплачивают продукт. Telegram также поддерживает Apple Pay и Google Pay .После завершения транзакции торговый бот может отправить сообщение о получении с деталями платежа, информацией о доставке и доставке.

Поддерживаемые платежные системыПодробная информация и пошаговые инструкции доступны ниже.

Telegram выполняет , а не обрабатывает платежи от пользователей, а вместо этого полагается на различных провайдеров платежей по всему миру. Именно провайдеры платежей обрабатывают и хранят всю конфиденциальную информацию, например данные кредитной карты.Ни Telegram, ни разработчики ботов не имеют к нему доступа.

На данный момент мы поддерживаем платежи из более чем 200 стран через следующих платежных систем:

Мы продолжаем расширять этот список, следите за обновлениями @BotNews.

Если вы работаете в компании, которая предоставляет услуги, аналогичные автономным учетным записям в Stripe Connect, сообщите нам об этом через @BotSupport (включите в свое сообщение хэштег

#paymentsprovider).

Платежный API

В этом разделе более подробно рассматриваются платежи через Telegram Bot API.

Подключение платежейДля начала приема платежей нужен Telegram-бот . Используйте BotFather для создания бота, если у вас его еще нет.

Теперь у вас есть торговый бот, который может предлагать товары или услуги пользователям Telegram. В этом документе назовем его @merchantbot . Первая остановка — выбрать и подключить поставщика платежей , список поддерживаемых поставщиков вы можете найти выше.

- Используйте команду

/ mybotsв чате с BotFather и выберите@merchantbot, который будет предлагать товары или услуги. - Перейдите в Настройки бота> Платежи .

- Выберите провайдера, и вы будете перенаправлены к соответствующему боту.

- Введите необходимые данные, чтобы поставщик платежей успешно подключился, вернитесь в чат с Botfather.

- Теперь в сообщении будут показаны доступные поставщики. У каждого будет имя, токен и дата подключения провайдера.

- Вы будете использовать токен при работе с Bot API.

Вы найдете необходимые методы для создания платежной системы в разделе «Платежи» Руководства по Bot API.

Тестовые платежи: провайдер Stripe TEST MODE Пока вы все еще разрабатываете и тестируете платежи для своего бота, используйте провайдер «Stripe TEST MODE». В этом режиме вы можете производить платежи без фактического выставления счетов для каких-либо учетных записей. Настоящие карты нельзя использовать в тестовом режиме, но вы можете использовать тестовые карты, например, 4242 4242 4242 4242 (полный список здесь).Вы можете переключаться между тестовым режимом и режимом реального времени сколько угодно раз, но, пожалуйста, ознакомьтесь с контрольным списком в реальном времени, прежде чем вы начнете использовать .

1. Создать счет-фактуруСм. Bot API: Payments для получения полного списка доступных методов и объектов.

Пользователь связывается с @merchantbot и просит что-то купить. Бот формирует сообщение о счете с описанием товаров или услуг, суммой к оплате и запрашиваемой информацией о доставке.Есть два способа создания счета:

Используйте метод sendInvoice для создания счета и отправки его в чат. Параметр provider_token — это то место, куда вы помещаете значение токена , которое вы получили ранее через Botfather. Один торговый бот может использовать несколько разных токенов для разных пользователей или разных товаров и услуг.

Начиная с Payments 2.0, сообщения о счетах с кнопкой оплаты можно отправлять в чатов любого типа. : частные чаты с пользователем, группами или каналами.В результате появится сообщение о счете-фактуре:

.Счет-фактура бота

B. Встроенный счет-фактура Если @merchantbot поддерживает встроенный режим, вы можете использовать inputInvoiceMessageContent, чтобы пользователи могли делиться счетами за ваши товары и услуги в своих личных чатах с друзьями или в своих группах и каналах. Эти счета будут иметь кнопку Pay , которую можно использовать несколько раз.

Встроенный счет-фактура

2.Выберите поведение переадресацииНачиная с Payments 2.0 существует два способа обработки пересылаемых копий ваших счетов-фактур, которые контролируются параметром start_parameter в методе sendInvoice.

- A. Счет-фактура для нескольких чатов. На пересылаемых копиях отображается кнопка Pay , которую несколько пользователей могут нажать и попытаться оплатить товары или услуги. Встроенные счета-фактуры — это всегда счета-фактуры в нескольких чатах.

- B. Счет в режиме единого чата.Счет можно оплатить только из чата, в который он был отправлен, пересылаемых копий показывают кнопку URL с глубокой ссылкой на бота. Глубинную ссылку можно использовать для создания аналогичного счета в чате с ботом, для отображения сообщения об ошибке или для других целей. Подробнее о Deep Linking »

Если счет однократного чата отправлен в чат с @merchantbot , он может быть оплачен только один раз . Если счет однократного чата отправляется в любой другой чат, многие пользователи могут оплачивать его многократно .

Чтобы лучше понять, как это работает, попробуйте переключить параметр «Оплата вперед» при создании счетов с помощью нашей демонстрационной программы @ShopBot.

Независимо от того, доступна ли кнопка Pay в счете-фактуре, торговый бот всегда имеет право решать, принимать ли новые платежи по конкретному счету.

3. Наконечники (необязательный шаг) Если для параметра max_tip_amount установлено значение выше 0 , пользователи могут добавлять чаевые к своим платежам.Вы можете использовать параметр hibited_tip_amounts , чтобы предложить конкретные суммы, которые, по вашему мнению, будут релевантными для счета-фактуры.

Добавление подсказок

4. Информация о доставке и другие данные (необязательный шаг)Пользователь указывает информацию о доставке или другую информацию, запрашиваемую ботом. Это может быть полное имя пользователя, адрес электронной почты, номер телефона в международном формате или полный почтовый адрес для доставки.

Информация о доставке

5.Предлагайте варианты доставки на основе адреса доставки (необязательный шаг)Если был запрошен адрес доставки и вы включили параметр is_f flexible , API бота отправит боту обновление с полем shipping_query . Бот должен ответить с помощью answerShippingQuery либо списком возможных вариантов доставки и соответствующими ценами доставки, либо ошибкой (например, если доставка по указанному адресу невозможна).

6. Выберите вариант доставки (необязательный шаг)Совет: На этом этапе рекомендуется, чтобы торговый бот подтверждал наличие товаров / услуг — чтобы сообщить пользователю, если они больше не доступны.Это особенно важно, если вы используете мульти-чат, встроенный или одиночный чат, многоразовые счета.

Пользователь выбирает вариант доставки из списка (общая сумма к оплате может измениться на этом этапе) и переходит к оформлению заказа.

Выбрать вариант доставки

7. Предварительная оплатаПользователь вводит свою платежную информацию и нажимает кнопку окончательной оплаты. В этот момент Bot API отправляет боту обновление с полем pre_checkout_query , которое содержит всю доступную информацию о заказе.Ваш бот должен ответить с помощью answerPrecheckoutQuery в течение 10 секунд после получения этого обновления, иначе транзакция будет отменена.

Бот может вернуть ошибку, если он не может обработать заказ по какой-либо причине. Мы настоятельно рекомендуем указать причину невыполнения заказа в удобочитаемой форме (например, «Извините, у нас все кончились резиновые утки! Может, вам нужен чугунный медведь?» ). Telegram покажет пользователю эту причину.

8. КассаПредупреждение: По состоянию на платежи 2.0, очень важно убедиться, что ваш бот только принимает несколько платежей, если заказ может быть обработан правильно. Это особенно важно, если вы используете мульти-чат, встроенный или одиночный чат, многоразовые счета.

В случае, если бот подтверждает заказ, Telegram запрашивает у платежной системы завершение транзакции. Если платежная информация была введена правильно и платеж прошел, API отправит от пользователя квитанционное сообщение типа success_payment .Как только ваш бот получит это сообщение, он должен приступить к доставке товаров или услуг, приобретенных пользователем.

Если сообщение о счете было отправлено в чате с @merchantbot , оно становится Квитанцией в пользовательском интерфейсе для пользователя — они могут открыть эту квитанцию в любое время и увидеть все детали транзакции:

Квитанция

Если сообщение было отправлено в любой другой чат, кнопка Pay остается, и ее можно использовать снова. Решение о том, принимать ли несколько платежей на самом деле, зависит от торгового бота.

Готовимся к работе После того, как вы все проверили и подтвердили, что ваша реализация платежей работает, вы готовы перейти в РЕЖИМ ЖИВОГО. Для этого перейдите в BotFather> / mybots> выберите @merchantbot > Настройки бота / Платежи и включите Stripe LIVE MODE. Вы получите токен со строкой : LIVE: посередине, например 123: ЖИВОЙ: XXXX . Не передавайте этот токен третьим лицам!

Прежде чем ваш торговый бот перейдет в режим реального времени, убедитесь, что выполнены следующие условия:

Текущий контрольный список- Мы настоятельно рекомендуем включить двухэтапную аутентификацию для учетной записи Telegram, которая управляет вашим ботом.

- Вы как владелец бота несете полную ответственность в случае возникновения каких-либо конфликтов или споров. Вы должны быть готовы правильно обрабатывать споры и возвратные платежи (в случае Stripe см. Здесь и здесь).

- Чтобы предотвратить недопонимание и возможные юридические проблемы, убедитесь, что ваш бот может отвечать на команду / terms (или предлагает аналогичный простой способ доступа к вашим Условиям использования). Ваши Условия и положения должны быть написаны ясно и легко для понимания ваших пользователей.Перед совершением покупки пользователи должны подтвердить, что они прочитали и согласны с вашими условиями.

- Ваш бот должен оказывать поддержку своим клиентам, либо отвечая на команду / support, либо другими способами, о которых четко сообщается. У пользователей должен быть четкий способ связи с вами по поводу своих покупок, а вы должны своевременно обрабатывать их запросы на поддержку. Вы должны уведомить своих пользователей, что служба поддержки Telegram или поддержка ботов не сможет помочь им с покупками, сделанными через вашего бота.

- Убедитесь, что оборудование и программное обеспечение вашего сервера стабильны. Используйте резервные копии, чтобы не потерять данные о платежах ваших пользователей.

- Убедитесь, что вы заполнили текущий контрольный список для выбранного вами поставщика платежей , а также для этого.

FAQ Как мне стать поставщиком платежных услуг?

Если вы работаете в компании, которая предоставляет услуги, аналогичные автономным учетным записям в Stripe Connect, сообщите нам об этом через @BotSupport (пожалуйста, включите в свое сообщение хэштег #paymentsprovider ).

Telegram не взимает с комиссию за использование Payments API. Обратите внимание, что у большинства поставщиков платежей будут свои комиссии. Например, Stripe в США взимает 2,9% + 30 центов за успешное списание средств с карты (подробнее о ценах см. На веб-сайте Stripe).

Нужен ли мне бот для приема платежей?Да. Если вы не разработчик, вам нужно будет либо нанять кого-то, кто сделает для вас бота (рекомендуется), либо использовать бота, созданного сторонней компанией.Мы рекомендуем соблюдать крайнюю осторожность при использовании сервисов ботов, которые обрабатывают платежи за вас — Telegram не поддерживает таких ботов и не поддерживает сторонних ботов, предлагающих эти услуги.

Что может продавать мой бот?Telegram не накладывает никаких ограничений на то, какие продукты или услуги может предлагать ваш бот. Но обратите внимание, что должен соответствовать правилам поставщика платежей, выбранного вами в нашей системе. Например, в Stripe есть специальная страница для запрещенных предприятий — вы можете проконсультироваться с ней, прежде чем начинать продавать извлеченные органы.

Специальное примечание: Из-за ограничений Apple разработчики ботов в настоящее время не могут принимать платежи за цифровые товары и виртуальные услуги от пользователей iOS .

Как разрешаются споры?Telegram действует как мессенджер между платящим пользователем, разработчиком бота и выбранной ими платежной системой. Пользователь отправляет данные своей кредитной карты напрямую в платежную систему. Затем ответ платежной системы и данные о доставке, введенные пользователем, передаются разработчику бота, чтобы он мог обработать заказ.

Поскольку Telegram не обрабатывает платежи, мы не храним конфиденциальные данные и не можем получить к ним доступ. Из-за такой структуры Telegram не может обрабатывать жалобы или кэшбэки — ответственность за любые спорные платежи несут разработчики ботов, провайдеры платежей и банки, участвовавшие в обмене.

Как мне поддерживать платежи в моем стороннем приложении, использующем Telegram API?См. Также: Политика конфиденциальности Telegram

Приглашаем ознакомиться с платежной документацией MTProto.

Поддерживаемые валюты В настоящее время платежи в Telegramподдерживают перечисленные ниже валюты (вот версия JSON на случай, если она вам понадобится).

Если вы используете Stripe в качестве поставщика платежей, поддерживаемые валюты могут различаться в зависимости от страны, которую вы указали в своей учетной записи Stripe (подробнее).

Минимальная и максимальная суммы для каждой из валют примерно соответствуют лимиту в 1–10000 долларов США. Сумма должна быть выражена не более чем 12 цифрами, поэтому максимальное значение будет соответственно ниже для некоторых валют с более низкой стоимостью.Обратите внимание, что для каждой валюты, кроме доллара США, эти лимиты зависят от обменных курсов и могут меняться со временем (планируйте это заранее, когда вы вводите лимиты в свой код).

| Код | Название | Мин. Сумма | Макс. Сумма |

|---|---|---|---|

| AED | Дирхам ОАЭ | 3,67 дирхамов ОАЭ | 36 730,97 дирхамов ОАЭ |

| AFN | Афганский Афганский | AFN77.81 | AFN778,135.10 |

| ВСЕ | Албанский лек | 102,58 ВСЕ | 1.025.851,97 ВСЕ |

| драм | Армянский драм | 522.61 драм | 5,226,196,21 драм |

| ARS | Аргентинское песо | 93,94 аргентинских песо | ARS 939.464,64 |

| AUD | Австралийский доллар | 1,29 австралийских долларов | 12 958 австралийских долларов.40 |

| AZN | Азербайджанский манат | 1,69 AZN | 16 979,70 AZN |

| БАМ | Конвертируемая марка Боснии и Герцеговины | 1,62 БАМ | 16.252,53 БАМ |

| BDT | Бангладешские така | БДТ 85.06 | BDT 850 685,56 |

| BGN | Болгарский лев | 1,62 лв. | 16 272,60 лв. |

| BND | Брунейский доллар | BND1,33 | BND13.333,28 |

| BOB | Боливийский Боливиано | BOB 6,93 | БОБ 69.314,48 |

| BRL | Бразильский реал | 5,44 реалов | 54,411,96 реалов |

| CAD | Канадский доллар | CA $ 1,22 | CA $ 12 288,50 |

| CHF | Швейцарский Франк | 0,91 | швейцарских франков9’136,50 швейцарских франков |

| CLP | Чилийское песо | CLP 710 | CLP 7.106,933 |

| юаней | Китайский юань | Китайский юаньCN ¥ 6.47 | CN ¥ 64 739,01 |

| COP | Колумбийское песо | КС 3.753,31 | КОС 37.533.100,00 |

| CRC | Костариканский колон | CRC620,08 | CRC6.200.899,13 |

| чешских крон | Чешская крона | 21,51 крон | 215 123,00 | чешских крон

| датских крон | Датская крона | 6,18 датских крон | 61856,03 DKK |

| ДОП | Доминиканский песо | DOP57.02 | DOP570 272,31 |

| DZD | Алжирский динар | DZD 133.15 | DZD 1 331 546,71 |

| EGP | Египетский фунт | EGP 15,73 | 157 356,02 египетских фунтов |

| евро | евро | 0,83 € | 8 317,75 € |

| фунтов стерлингов | Британский фунт стерлингов | £ 0,72 | £ 7 234,65 |

| лари | Грузинский лари | 3,45 лари | 34 598,05 лари |

| GTQ | Гватемальский кетсаль | GTQ7.74 | GTQ 77 470,96 |

| HKD | Гонконгский доллар | HK $ 7,76 | HK $ 77 668,60 |

| HNL | Гондурасская лемпира | HNL 24,11 | HNL 241 135,46 |

| кун | Хорватская куна | 6,27 кун | 62,789,84 | кун

| HUF | Венгерский форинт | 299,44 HUF | 2 994 497,46 HUF |

| рупий | Индонезийская рупия | IDR14.464,95 | IDR 144.649.500,00 |

| шек. | Новый израильский шекель | ₪ 3,24 | 32 430,50 |

| индийских рупий | Индийская рупия | 74,14 фунта стерлингов | 741 495,01 |

| ISK | Исландская крона | 125 ISK | 1.252.696 ISK |

| JMD | Ямайский доллар | JMD154.02 | JMD 1 540 223.87 |

| JPY | Японская иена | ¥ 109 | ¥ 1 094 494 |

| КЕС | Кенийский шиллинг | КЭС108.21 | 1 082 103,03 КЭС |

| сом | Киргизский сом | 84-79 сом | 847 975-99 сом |

| вон | Южнокорейский вон | 1,119 | ₩ 11 193 649 |

| тенге | Казахстанских тенге | 431-74 тенге | 4 317 469-81 | тенге

| LBP | Ливанский фунт | LBP 1 517.79 | LBP 15 177 955,61 |

| LKR | Шри-Ланкийская рупия | 198,25 LKR | 1 982 557,61 LKR |

| MAD | Марокканский дирхам | 8,95 Дирхамов | 89 564,85 | дирхамов

| MDL | Молдавский лей | 17,77 лей | 177 777,78 лей |

| MNT | Монгольский Tögrög | MNT2 850,65 | MNT28 506 523,84 |

| MUR | Маврикийская рупия | MUR40.29 | 402 973,95 MUR |

| MVR | Мальдивская руфия | 15,42 млн рупий | 154 202,11 | рупий

| MXN | Мексиканское песо | MX $ 20,24 | 202 420,97 мексиканских песо |

| MYR | Малайзийский ринггит | 4,10 малайзийских ринггитов | 41 055,04 ринггита |

| МЗН | Мозамбикский метикал | MZN57.57 | MZN575 798.45 |

| NGN | Нигерийская Найра | NGN 410.30 | 4,103 099,23 |

| НИО | Никарагуанская Кордова | НИО 35,05 | НИО 350 587,51 |