Ответ банка на отзыв персональных данных: | Отзывы о Альфа-Банке: «Нарушение Закона о возможности отзыва согласия на обработку персональных данных»

| Отзывы о Альфа-Банке: «Нарушение Закона о возможности отзыва согласия на обработку персональных данных»

При заключении кредитного договора MAXPPLF2AEOVGh240324 от 24.03.2014 г. мною, как субъектом персональных данных, АО «АЛЬФА-БАНК», как Оператору персональных данных было дано согласие на обработку моих персональных данных.В соответствии с ч. 2 ст. 9 Федерального Закона РФ N 152-ФЗ «О персональных данных», согласие на обработку персональных данных может быть отозвано субъектом персональных данных.

На основании данного положения Закона, в связи с тем, что имевшиеся у АО «АЛЬФА-БАНК» ко мне претензии по погашению задолженности уже предъявлены в порядке гражданского и исполнительного судопроизводства, а также в связи с неоднократными нарушениями сотрудниками ООО «Сентинел Кредит менеджмент» п. 2 ч. 3 Федерального закона «О потребительском кредите (займе)» N353-ФЗ, я неоднократно обращался в АО «Альфа-Банк» (обращения №№ 1601270558 и 1602091431) для отзыва согласия на обработку моих персональных данных.

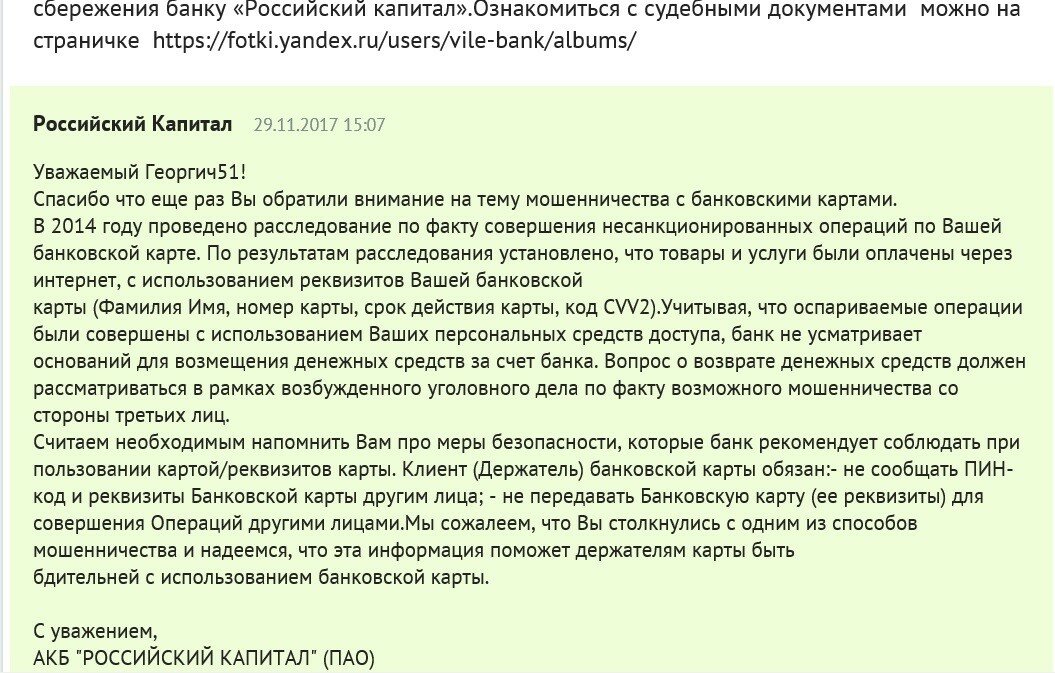

12.02.2016г. мною был получен ответ АО «АЛЬФА-БАНК» на обращение 1602091431 (исх.№ 128.1/011 от 12.02.2016 г.), в котором АО «АЛЬФА-БАНК» сообщает, что отзыв согласия на обработку персональных данных может быть принят только в случае надлежащей идентификации обратившегося лица в качестве клиента АО «АЛЬФА-БАНК».

09.02.2016г. в ДО «Пресненский Вал» АО «Альфа-Банк» от меня лично, с проведением надлежащей идентификации моей личности в качестве клиента АО «АЛЬФА-БАНК» , сотрудником АО «АЛЬФА-БАНК» Гр-вой Т.В. было принято на специальном бланке заявление об отзыве согласия/прекращении обработки и уничтожении моих персональных данных.

Таким образом, АО «АЛЬФА-БАНК» отказал в отзыве, ссылаясь на отсутствие надлежащей идентификации меня в качестве клиента АО«АЛЬФА-БАНК» при том, что данная идентификация была проведена 12.02.2016 г. сотрудником ДО «Пресненский

Вал» АО «Альфа-Банк» при принятии заявления об отзыве согласия/прекращении обработки и уничтожении моих персональных данных.

Так же, в ответе на обращение, АО «АЛЬФА-БАНК»сообщил, что в случае отзыва субъектом персональных данных согласия на обработку персональных данных оператор вправе продолжить обработку персональных данных без согласия субъекта персональных данных при наличии оснований, указанных в пунктах 2 — 11 части 1 статьи 6, части 2 статьи 10 и части 2 статьи 11 Закона РФ N 152-ФЗ. Одним из таких оснований АО «АЛЬФА-БАНК» назвал осуществление прав и законных интересов оператора. Обращаю внимание, что согласно с ч.2 ст.9 Федерального Закона РФ N 152-ФЗ «О персональных данных» продолжить обработку персональных данных без согласия субъекта персональных данных при наличии оснований, вправе ОПЕРАТОР (то есть Банк), А НЕ ТРЕТЬЕ ЛИЦО (ООО «Сентинел Кредит Менеджмент»), осуществляющее в настоящее время телефонные звонки в ночное время.

Также, в соответствии с п. 7 ч. 1 ст. 6 Федерального Закона №152-ФЗ, указанное основание для продолжения обработки персональных данных без согласия субъекта

Так как третьим лицом (ООО «СентинелКредит Менеджмент), которому АО «АЛЬФА-БАНК» передал мои персональные данные для обработки, постоянно нарушаются мои права, в частности ночные телефонные звонки с телефонного номера 8-964-78***06 (что является грубым нарушением п. 2 ч. 3 Федерального закона «О потребительском кредите (займе)» N 353-ФЗ), в том числе с угрозами физической расправы, основания для продолжения ООО «Сентинел Кредит Менеджмент» обработки моих персональных данных без моего согласия отсутствуют.

В соответствии п.п. 6 и 8 ч. 4. ст. 9 Федерального Закона №152-ФЗ, согласие в письменной форме субъекта персональных данных на обработку его персональных данных ДОЛЖНО включать в себя наименование лица, осуществляющего обработку персональных данных по поручению оператора, если обработка будет поручена такому лицу; срок, в течение которого действует согласие субъекта персональных данных, а также способ его отзыва.

Соответственно, на основании данного факта, в связи с нарушением Банком п.п. 6 и 8 ч. 4. ст. 9 Федерального Закона №152-ФЗ, данное мною согласие на обработку персональных данных является недействительным и подлежит отзыву и прекращению обработки Банком и третьими лицами.

В соответствии с ч.5 ст. 21 Федерального Закона №152-ФЗ, в случае отзыва субъектом персональных данных согласия на обработку его персональных данных оператор обязан прекратить их обработку или обеспечить прекращение такой обработки (если обработка персональных данных осуществляется другим лицом, действующим по поручению оператора) и в случае, если сохранение персональных данных более не требуется для целей обработки персональных данных, уничтожить персональные данные или обеспечить их уничтожение (если обработка персональных данных осуществляется другим лицом, действующим по поручению оператора) в срок, не превышающий тридцати дней с даты поступления указанного отзыва, если иное не предусмотрено договором, стороной которого, выгодоприобретателем или поручителем по которому является субъект персональных данных, иным соглашением между оператором и субъектом персональных данных либо если оператор не вправе осуществлять обработку персональных данных без согласия субъекта персональных данных на основаниях, предусмотренных указанным Федеральным законом или другими федеральными законами.

В соответствии ч.6 ст. 21 Федерального Закона №152-ФЗ, в случае отсутствия возможности уничтожения персональных данных в течение срока, указанного в частях 3 — 5 вышеуказанной статьи, оператор осуществляет блокирование таких персональных данных или обеспечивает их блокирование (если обработка персональных данных осуществляется другим лицом, действующим по поручению оператора) и обеспечивает уничтожение персональных данных в срок не более чем шесть месяцев, если иной срок не установлен федеральными законами.

Кроме того, АО «Альфа-Банк» и ООО «СентинелКредит менеджмент» грубо нарушают правовые нормы, установленные ч. 1 ст. 15 Федерального закона от 21.12.2013 N 353-ФЗ «О потребительском кредите (займе)», в соответствии с которой личные встречи, телефонные переговоры и почтовые отправления кредитор и (или) юридическое лицо, с которым кредитор заключил агентский договор, предусматривающий совершение таким лицом юридических и (или) иных действий, направленных на возврат задолженности, возникшей по договору потребительского кредита, вправе осуществлять ТОЛЬКО при совершении действий, направленных на возврат задолженности по договору потребительского кредита ВО ВНЕСУДЕБНОМ ПОРЯДКЕ. А телефонные звонки от сотрудников ООО «Сентинел Кредит Менеджмент», представляющихся сотрудниками АО «Альфа-Банк», поступают ежедневно и многократно, особенно в ночное время с тел. 8-964-78***06 (могу подтвердить путем предоставления детализации входящих звонков).

Обращаю внимание, что в отношении меня Останкинским районным судом г. Москвы уже вынесено, вступило в законную силу судебное решение о взыскании задолженности по кредитному договору MAXPPLF2AEOVGh240324 и возбуждено исполнительное производство в Останкинском отделе судебных приставов УФССП по Москве, а это уже НЕ ВНЕСУДЕБНЫЙ ПОРЯДОК, соответственно телефонные звонки, встречи и почтовые отправления со стороны АО «АЛЬФА-БАНК» и ООО «Сентинел Кредит Менеджмент» являются незаконными.

На основании вышеизложенного, требую обеспечить прекращение обработки моих персональных данных лицом, действующим по поручению АО «АЛЬФА-БАНК» — ООО «Сентинел Кредит Менеджмент».

Битва за персональные данные

Банк передал вашу личную информацию посторонним лицам, и теперь вы вынуждены отвечать на ежедневные звонки с неизвестных номеров и опасаетесь, что ваши данные попадут в руки мошенников? Если ваши права нарушили – сражайтесь. Закон на вашей стороне

Драться – плохо. Но если дерешься – побеждай!

Но если дерешься – побеждай!

(из х/ф «Парень-каратист»)

Купил сим-карту известного сотового оператора. Казалось бы, ничего особенного. А все-таки приятно: новый номер – можно сказать, жизнь с чистого листа. Однако маленькую радость омрачает звонок с неизвестного номера:

«Наталья Михайловна, добрый день. Это сотрудник коллекторского агентства. Звонок записывается. Уведомляем, что за вами числится задолженность…»

И так с десяток звонков ежедневно, включая выходные.

Родители учили быть вежливым. Потому во время первого разговора с коллектором представился, подробно объяснил, что произошла ошибка, что никакой Натальи Михайловны не знаю и знать не хочу, и настоятельно попросил больше не беспокоить. Но собеседник оказался настоящим профессионалом, верным своему нелегкому ремеслу:

«Еще раз спрашиваю, вы – Наталья Михайловна?»

Настроение и карма стремительно портятся. В голове пробежала мысль: взять свои боксерские перчатки и по-мужски ответить обидчику. Потом, правда, берешь себя в руки, вспоминаешь про этику поведения и диспозиции некоторых норм Уголовного кодекса.

Приходится ежедневно блокировать поступающие номера коллекторов, которые, несмотря на мужской голос в трубке, каждый раз недоверчиво интересуются, не Наталья ли ты Михайловна. Список заблокированных номеров близится к нескольким сотням, но звонки продолжают поступать.

Знакомая ситуация? Что делать? Давайте разберемся без лишних эмоций.

Вправе ли банки и МФО передавать персональные данные клиентов коллекторам и другим лицам?

Уважаемый читатель, прошу прощения, но вынужден привести немного сухой теории. Она нам пригодится.

Отношения, связанные с обработкой персональных данных, регулируются Федеральным законом от 27 июля 2006 г. № 152-ФЗ «О персональных данных» (далее – Закон о персональных данных).

В соответствии с законом персональные данные представляют собой любую информацию, относящуюся к физическому лицу – субъекту этих данных.

Под обработкой персональных данных понимается любое действие с ними, включая их сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение.

По общему правилу, обработка персональных данных и передача этой обязанности другому лицу допускаются только с согласия субъекта данных. При этом согласие на обработку данных должно быть конкретным, информированным, сознательным и в любой момент может быть отозвано. Без него операторы1 и иные лица, получившие доступ к личной информации, не вправе раскрывать и распространять данные, если иное не предусмотрено федеральным законом.

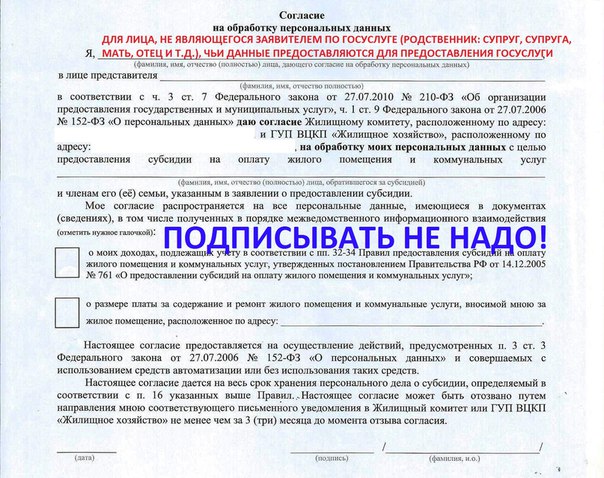

Выдавая кредит, банк обычно получает у заемщика письменное согласие на обработку и передачу его персональных данных третьим лицам, в частности коллекторам. Вместе с тем законодательством предусмотрено право заемщика отозвать это согласие. Так закон защищает должника, если он при заключении кредитного договора или договора займа не подумал о возможных негативных сценариях. Для реализации указанного права достаточно сообщить кредитору об отзыве согласия заказным письмом с уведомлением о вручении или сделать это через нотариуса.

Но на этом все может и не закончиться. Дело в том, что Закон о персональных данных предусматривает исключения, когда согласие на обработку данных не требуется. К примеру, их обработка допускается:

- если необходима для исполнения договора, стороной которого либо выгодоприобретателем или поручителем по которому является субъект персональных данных;

- если необходима для осуществления прав и законных интересов оператора или третьих лиц, в том числе в случаях, предусмотренных Федеральным законом «О защите прав и законных интересов физических лиц при осуществлении деятельности по возврату просроченной задолженности и о внесении изменений в Федеральный закон “О микрофинансовой деятельности и микрофинансовых организациях”».

В тех случаях, когда заемщик не предоставил банку «универсальное» согласие или отозвал его, кредитная организация может сослаться на вышеуказанные исключения. Тем самым якобы подтверждая правомерность передачи данных третьим лицам.

Между тем ссылка эта сомнительная, поскольку заемщик не является стороной по договору, заключенному между банком и коллекторами. Судебная практика подтверждает: передача банком по агентскому договору другой организации персональных данных заемщика без его согласия недопустима (см., к примеру, Определение Судебной коллегии по гражданским делам Верховного Суда РФ от 1 августа 2017 г. № 78-КГ17-45).

(Как не допустить передачи долга коллекторскому агентству и что делать тем, на кого взыскатели оказывают давление, читайте в материалах «Берете кредит – помните о коллекторах», «Как должнику защититься от грубого произвола представителей банка».)

Как происходит утечка персональных данных?

Законодательство обязывает операторов принимать серьезные меры по обеспечению безопасности персональных данных при их обработке (подробнее об этом читайте в публикации «Операторов обработки персональных данных начнут проверять по новым правилам»). Эти требования столь объемные и затратные, что многие операторы предпочитают их игнорировать.

В небольших компаниях защите персональной информации часто вообще не уделяется внимания. И даже солидные холдинги не всегда выстраивают адекватную систему защиты данных, причем как клиентов, так и своих работников.

Известны случаи, когда документы, содержащие персональные данные, в том числе копии договоров, паспортов, анкет, выбрасывались на помойку. Причинами такого поведения могут быть халатность работников, отсутствие сформированной культуры «конфиденциальности» и контроля работодателей за ее соблюдением, а иногда –надлежащих условий хранения документации. Не менее весомым фактором является то, что сейчас нет тотального контроля за соблюдением требований со стороны регулятора – Роскомнадзора.

Порой информация становится доступной посторонним лицам из-за неосторожности: когда данные отправляются по электронной почте по незащищенным каналам связи (без использования средств шифрования) или через мессенджеры. Бывают случаи «невинного» распространения данных через селфи. Также информация разглашается путем копирования ее на флеш-карты или в результате выноса из здания организации не до конца уничтоженных документов.

Иногда персональная информация раскрывается работниками оператора умышленно из корыстных мотивов. В результате данные кредитных карт, паспортов, анкет клиентов могут попасть в руки мошенников.

Какими могут быть последствия утечки данных?

В эпоху цифровых технологий информация становится валютой. Тем не менее многие раздают свои персональные данные «направо-налево», не думая о последствиях. А они могут быть весьма неприятными. Как минимум это бесконечные звонки из разных организаций. Но бывают последствия и посерьезнее: мошенники могут открыть от вашего имени кредитные линии, удачно пошопиться в Интернете или купить авиабилет в экзотическую страну.

Что делать, если в распространении личной информации виноват банк?

Вычислить вину кредитной организации в разглашении персональных данных не так просто. Для этого необходимо провести настоящее расследование, поэтому запасайтесь терпением.

Для начала следует направить в банк и коллекторам запрос о предоставлении информации, касающейся обработки ваших данных. Такое право предусмотрено ч. 7 ст. 14 Закона о персональных данных. Вы можете рассчитывать на получение следующей информации:

- подтверждение факта обработки персональных данных оператором;

- правовые основания обработки данных;

- цели и применяемые оператором способы обработки данных;

- наименование и местонахождение оператора; сведения о лицах (за исключением работников оператора), которые имеют доступ к персональным данным или которым они могут быть переданы на основании договора с оператором или федерального закона;

- обрабатываемые персональные данные и источник их получения;

- сроки обработки данных, в том числе сроки их хранения;

- информация об осуществленной или о предполагаемой трансграничной передаче данных;

- наименование или фамилия, имя, отчество и адрес лица, осуществляющего обработку персональных данных по поручению оператора.

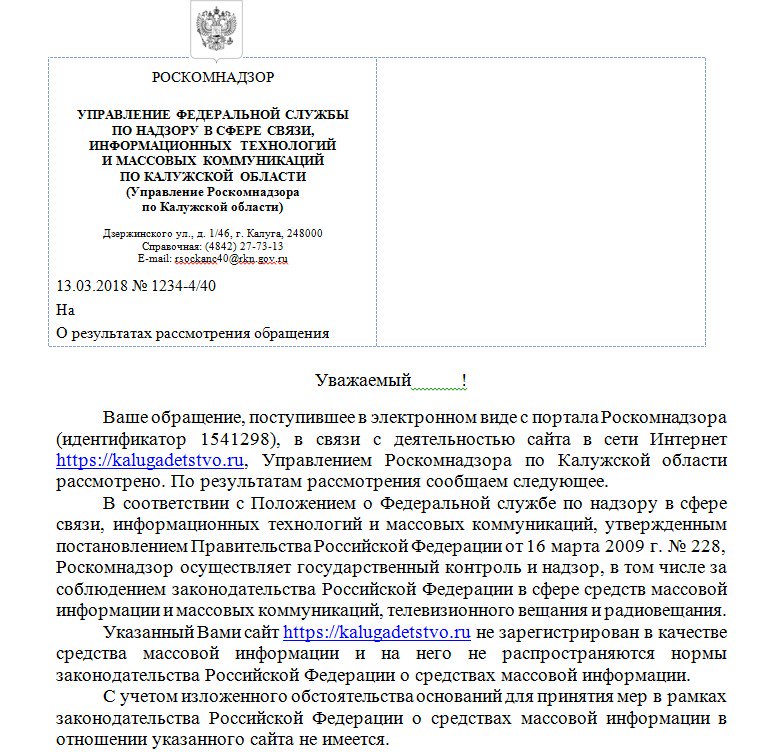

После получения ответов на запросы направляем жалобы в территориальный орган Роскомнадзора и прокуратуру с подробным изложением обстоятельств неправомерного разглашения персональных данных. Результаты проведенных проверок пригодятся вам во время защиты своих интересов в суде.

Далее собираем все обращения и ответы на них, готовим претензию о прекращении неправомерного использования персональных данных, возмещении убытков и компенсации морального вреда. Если претензия остается без удовлетворения или ответа – идем в суд.

Помните: персональные данные – настоящая находка для мошенников. Будьте внимательнее при подписании документов. Это поможет уберечься от битвы за свои личные данные, а также от порчи настроения и кармы.

«Драться – плохо. Но если дерешься – побеждай!» – советовал Мастер из старого доброго боевика. Если ваши права нарушены, надо сражаться. Но не стальными кулаками, как учил Мастер. Силой закона.

1 Операторами являются лица, которые обрабатывают персональные данные, т.е. совершают любые действия с ними или определяют цель и способ обработки данных и их состав (п. 2 ст. 3 Закона о персональных данных).

Обратная связь | Газпромбанк

( Повторное списание по совершенной операции, списание по операции, которая завершилась неуспешно, списание по операции, по которой в установленные сроки не был получен заказанный товар/услуга и т.п.):

1. Постарайтесь урегулировать спорную ситуацию непосредственно с торгово-сервисным предприятием, сохраняя копии документов, подтверждающих совершение попытки урегулирования (переписки с продавцом, скриншоты сообщений через форму обратной связи на сайте организации и т.п.)

Если урегулировать спорную ситуацию не удалось:

2. Обратитесь в любое удобное для Вас отделение Банка.

3. Заполните соответствующее письменное «Заявление о спорном списании (не мошеннические операции)» или «Заявление о неуспешной операции в банкомате» с приложением заявления в свободной форме с изложением обстоятельств спорной ситуации.

4. Представьте документы (для ошибочных операций в торгово-сервисных предприятиях):

- Подтверждающие неуспешное проведение операции, факт отмены услуги, возврата товара и т.п.

- Подтверждающие попытки урегулирования спорной ситуации непосредственно с торгово-сервисным предприятием.

ВАЖНО! Сохраняйте в течение 6 месяцев с даты совершения операций все документы по операциям с использованием основной и дополнительных карт (реквизитов карт), а также документы, подтверждающие оплату наличными или иным способом после неуспешной попытки оплаты с использованием карты (реквизитов карты).

Сроки подачи заявления:

1. В случае:

- Невыполнения торгово-сервисным предприятием своих обязательств по доставке/предоставлению заранее оплаченных товаров/услуг.

- Невыполнения торгово-сервисным предприятием обязательств по возврату средств за отмененные услуги или возвращенные товары

До истечения последнего рабочего дня месяца, следующего за месяцем, в котором была намечена дата доставки товаров/предоставления услуг, осуществлен возврат товара/отказ от услуг или намечена дата возврата средств.

2. В остальных случаях:

до истечения последнего рабочего дня месяца, следующего за месяцем отражения операции по счету карты.

Карта сайта — Хоум Кредит Банк

1. Клиент даёт согласие ООО «ХКФ Банк» (далее – Банк, 125124, г. Москва, ул. Правды, д. 8, к.1) на обработку своих персональных данных, сообщенных устно и/или предоставленных в предъявленных для заключения с Банком кредитных и договоров банковского счета документах, а также полученных от партнеров Банка и собранных Банком и/или его партнерами в сети Интернет, среди которых данные, размещенные Клиентом в любых целях, или в иных открытых источниках (далее – Данные), с целью их проверки и оценки платежеспособности Клиента для оказания финансовых услуг, а при возникновении просроченной задолженности – с целью её возврата, а также для формирования предложений продуктов (услуг) Банка или товаров и услуг его партнеров.

2. Клиент даёт / не даёт согласие на получение от Банка предложений продуктов (услуг) Банка и его партнеров, а также иной информации для поддержания клиентских отношений. При этом Клиент согласен получать от Банка информацию по почте, по телефону, по электронной почте, посредством сети Интернет, в том числе с использованием систем мгновенного обмена сообщениями и социальных сетей, или в виде СМС-сообщений/ПУШ-уведомлений в течение срока действия договора, заключенного с Банком, и 5 лет с момента его прекращения (в случае не заключения договора – в течение 5 лет с момента подписания Согласия) с автоматической пролонгацией на каждые следующие 5 лет, если согласие не будет отозвано. Согласие на получение предложений может быть отозвано в любое время по заявлению Клиента, направленному в порядке, установленном п. 9 Согласия.

3. Клиент даёт согласие на осуществление Банком аудиозаписи и записи электронной переписки, производство фото и видеосъемки, протоколирование действий Клиента любыми способами, не противоречащими законодательству РФ, а также на использование указанных материалов в качестве доказательств в спорных ситуациях.

4. Клиент даёт согласие на передачу и/или поручение Банком обработки Данных с использованием всех способов и действий, предусмотренных п. 5 Согласия, партнерам Банка в целях, указанных в Перечне партнеров, размещенном на официальном сайте Банка homecredit.ru.

5. Клиент даёт согласие на обработку Данных (неавтоматизированную и смешанную) всеми способами, предусмотренными Федеральным законом от 27.07.2006 № 152-ФЗ «О персональных данных» и, кроме того, путем ведения переговоров при личной встрече, по телефону, направления корреспонденции по почте или электронной почте, включая совершение следующих действий: сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), блокирование, удаление, уничтожение персональных данных (далее – Перечень действий с персональными данными).

6. Клиент дает согласие операторам подвижной радиотелефонной связи: ПАО МТС, 109147, г.Москва, ул. Марксистская д.4; ПАО ВымпелКом (Публичное акционерное общество «Вымпел-Коммуникации»), 117623, г.Москва, ул. Восьмого марта д.10 стр.14; ПАО «Мегафон», 127006, г.Москва, пер. Оружейный, д.41; ООО «Т2 Мобайл», 108811, Москва, Киевское шоссе, 22-й километр, д. 6, стр. 1. эт.5 к.33; ООО «АПЕКС», 454048, г.Челябинск, ул. Воровского, д.77А; ЗАО «АКОС», 690048, г.Владивосток, проспект 100 лет Владивостоку, д.38а; ООО «Санкт-Петербург Телеком», 197374, г. Санкт-Петербург, Торфяная дорога, д.7, литер Ф (далее – Оператор), на автоматизированную, неавтоматизированную и смешанную обработку согласно Перечню действий с персональными данными сведений о нем как об абоненте: абонентские номера, сведения об абонентском устройстве, сведения о трафике и платежах абонента, иные сведения об оказываемых услугах по договору об оказании услуг связи в целях оценки своей платежеспособности и/или противодействия мошенничества при дистанционном банковском обслуживании и передачи Банку результата такой обработки, полученного на основании исключительно автоматизированной обработки вышеуказанных сведений, а также передачу Банку сведений об изменении абонентских номеров, включая смену владельца абонентского номера или оператора связи при сохранении абонентского номера), изменение индивидуального номера оконечного оборудования (IMSI или IMEI) и абонентского номера (MSISDN), замену sim-карты.

Клиент уведомлен о том, что вышеуказанное согласие является действительным до момента его отзыва путем направления в адрес соответствующего Оператора письменного уведомления.

7. Клиент даёт согласие на получение своей кредитной истории для целей принятия решения о возможности заключения соглашений с Банком, в том числе, договора потребительского кредита, а также для анализа возможности предложения Клиенту новых кредитов от следующих бюро кредитных историй:

- ЗАО «Объединенное кредитное бюро», 127006, г.

Москва, ул. 1-я Тверская-Ямская, д. 2, стр.1;

Москва, ул. 1-я Тверская-Ямская, д. 2, стр.1; - АО «Национальное бюро кредитных историй», 121069, г. Москва, Скатертный пер., д. 20, стр.1;

- ООО «Эквифакс Кредит Сервисиз», 129090, г. Москва, ул. Каланчёвская, д. 16, стр. 1;

- ООО «Кредитное бюро Русский Стандарт», 105318, г. Москва, Семеновская площадь, д. 7 корп. 1.

Согласие на получение кредитной истории считается действительным в течение шести месяцев со дня его оформления. При заключении договора потребительского кредита в указанный срок сохраняет силу в течение всего срока действия договора потребительского кредита.

8. В случае, если Банк откажет в заключении договора потребительского кредита Клиент даёт согласие на передачу ООО «Финмедиа», 194017 г. Санкт-Петербург, Дрезденская ул, д. 15, лит. А, пом 8-Н следующих своих персональных данных: фамилии, имени, отчества, даты рождения, сведений о документах, удостоверяющих личность, адресе электронной почты, номере мобильного телефона, а также сведений о доходе в целях получения предложения ООО «Финмедиа» о заключении договора на оказание консультационных услуг по подбору финансовых услуг. При этом ООО «Финмедиа» вправе осуществлять обработку вышеуказанных персональных данных Клиента путем осуществления следующих действий или совокупности действий (с использованием средств автоматизации или без использования таких средств): сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передача (распространение, предоставление, доступ), блокирование, удаление, уничтожение.

Согласие на обработку персональных данных действует со дня подписания и до дня его отзыва. Клиент вправе в любое время отозвать Согласие полностью или в части, в том числе отказаться от получения предложений продуктов (услуг) Банка и его партнеров, путем подачи письменного заявления в Банк в произвольной форме с обязательным указанием ФИО, серии и номера паспорта. Заявление может быть направлено Клиентом по почте или через Информационные сервисы, описание которых размещено на сайте Банка www. homecredit.ru. После получения заявления Клиента об отзыве Cогласия Банк вправе продолжить обработку персональных данных Клиента только по основаниям, предусмотренным действующим законодательством РФ.

homecredit.ru. После получения заявления Клиента об отзыве Cогласия Банк вправе продолжить обработку персональных данных Клиента только по основаниям, предусмотренным действующим законодательством РФ.

Перечень партнеров ООО «ХКФ Банк»

Верховный суд научил рассматривать иски о защите персональных данных

Куда идти с иском

Михаил Возин* подал заявление в управление Роскомнадзора по ДФО. Он указал, что в интернете без его разрешения компания с Багамских островов Whois Privacy Corp. распространяла его персональные данные. Роскомнадзор от его имени направил заявление в суд. Ведомство потребовало защитить права Возина как субъекта персональных данных и ограничить доступ к информации о нем.

В Центральном районном суде Хабаровска, куда было направлено исковое заявление, отказались его принять. Там решили, что требования заявителя по своей природе административные и не должны рассматриваться в порядке гражданского судопроизводства. В апелляции согласились с такой позицией и указали, что претензии Роскомнадзора связаны с административным регулированием правовой деятельности интернет-ресурса как СМИ, поэтому выводы первой инстанции о рассмотрении спора в административном порядке верны.

Судебная коллегия по гражданским делам Верховного суда под председательством судьи Асташова указала на ошибку нижестоящих коллег.

Коллегия напомнила, что Роскомнадзор имеет право обратиться в суд с иском в защиту субъектов персональных данных (в том числе неопределенного круга лиц – п. 5 ч. 3 ст. 23 закона «О персональных данных») и представлять их в суде. При этом по ч. 6 ст. 26 ГПК иски о защите прав субъекта персональных данных, в том числе об убытках или компенсации морального вреда, можно предъявлять в суд по месту жительства истца, указал ВС.

Заявление следовало рассмотреть в порядке гражданского судопроизводства, сказано в определении по делу (дело № 58-КГ20-2)

Сложности глазами эксперта

Алгоритм подачи иска о защите персональных данных обладает некоторыми характерными особенностями, отмечает Ксения Созина, юрист

Федеральный рейтинг. группа

Семейное и наследственное право

группа

Управление частным капиталом

группа

Арбитражное судопроизводство (крупные споры — high market)

группа

Банкротство (включая споры)

группа

Корпоративное право/Слияния и поглощения

18место

По выручке

25-27место

По количеству юристов

6место

По выручке на юриста (более 30 юристов)

×

. Истцом в спорах о защите персональных данных обычно выступает гражданин, с персональными данными которого совершены незаконные, по его мнению, действия. В отдельных случаях предъявить в суд соответствующий иск может Роскомнадзор в силу полномочий, указанных в ч. 1 ст. 23 Закона № 152-ФЗ, в защиту прав субъекта персональных данных – гражданина, как это было в попавшем в ВС деле.

группа

Семейное и наследственное право

группа

Управление частным капиталом

группа

Арбитражное судопроизводство (крупные споры — high market)

группа

Банкротство (включая споры)

группа

Корпоративное право/Слияния и поглощения

18место

По выручке

25-27место

По количеству юристов

6место

По выручке на юриста (более 30 юристов)

×

. Истцом в спорах о защите персональных данных обычно выступает гражданин, с персональными данными которого совершены незаконные, по его мнению, действия. В отдельных случаях предъявить в суд соответствующий иск может Роскомнадзор в силу полномочий, указанных в ч. 1 ст. 23 Закона № 152-ФЗ, в защиту прав субъекта персональных данных – гражданина, как это было в попавшем в ВС деле.

Ответчиком в спорах данной категории является оператор персональных данных или другое лицо, получившее доступ к персональным данным истца. «Встречное исковое требование по рассматриваемой категории споров обычно не заявляется. Кроме того, по спорам этой категории не предусмотрен обязательный досудебный претензионный порядок их разрешения. Однако зачастую до обращения в суд будущий истец направляет будущему ответчику требование прекратить обработку персональных данных, удалить данные, а в случае неполучения ответа на подобные запросы лицо обращается за защитой своих прав в суд», – рассказывает Созина.

Так, в деле № 2-2794/18 истец обратился к администратору домена с требованием удалить с сайта профиль истца, содержащий его персональные данные, и отзывы пользователей, но в удовлетворении претензии ему было отказано, после чего последовало обращение в суд. Такие дела рассматриваются в качестве суда первой инстанции районным судом (ст. 24 ГПК), поясняет юрист.

Такие дела рассматриваются в качестве суда первой инстанции районным судом (ст. 24 ГПК), поясняет юрист.

По общему правилу иск предъявляется в суд по месту жительства ответчика, иск к организации – в суд по ее адресу (ст. 28 ГПК).

При этом иски о защите прав субъекта персональных данных, в том числе о возмещении убытков и (или) компенсации морального вреда, могут предъявляться и в суд по месту жительства истца (ч. 6.1 ст. 29 ГПК).

Если истец обосновывает свои требования нормами закона о защите прав потребителей, то иск можно предъявить по выбору истца в суд по месту нахождения ответчика-организации. А если ответчиком является индивидуальный предприниматель – по месту его жительства, по месту жительства или пребывания истца либо по месту заключения или исполнения договора (ч. 7, 10 ст. 29 ГПК, п. 2 ст. 17 закона «О защите прав потребителей»).

ЗаконодательствоТребования, связанные с нарушением прав на обработку персональных данных, рассматриваются в порядке гражданского судопроизводства на основании норм ГПК (например, апелляционное определение Московского городского суда от 02.08.2019 по делу № 33-35187/2019).

Случаи административного производства – это скорее исключение при наличии определенных обстоятельств.

«Несмотря на довольно специфический предмет требований и зачастую сложную конструкцию состава, в рамках исков о защите персональных данных экспертизы назначаются судом в исключительных случаях. Это означает, что суды самостоятельно оценивают, относится ли та или иная информация к персональным данным, подлежит ли она защите в указанном порядке, а это означает, что именно через призму судебного усмотрения формируется подход к защите персональных данных», – обращает внимание на важную деталь юрист юркомпании «S&K Вертикаль».

* – имена и фамилии участников спора изменены редакцией.

Отзывы и предложения | kk.

bank

bankКлиент может предъявить жалобу (обращение, заявление) в адрес Банка следующими способами:

Потребители финансовых услуг вправе обратиться за защитой своих прав непосредственно в кредитную организацию, а также в государственные органы, органы местного самоуправления, государственные и муниципальные учреждения и иные организации, на которые возложено осуществление публично значимых функций (в том числе к их должностным лицам), в соответствии с Федеральным законом от 2 мая 2006 г. № 59-ФЗ «О порядке рассмотрения обращений граждан Российской Федерации».Потребители финансовых услуг вправе избрать гражданско-правовые способы защиты своих прав во внесудебном и (или) досудебном порядке, предусмотренным действующим законодательством, в том числе в соответствии с Федеральным законом от 27.07.2010 № 193-ФЗ «Об альтернативной процедуре урегулирования споров с участием посредника (процедуре медиации)».

С 1 января 2021 года в соответствии с Федеральным законом от 04.06.2018 № 123-ФЗ «Об уполномоченном по правам потребителей финансовых услуг» (О финансовом омбудсмене) устанавливается новый досудебный порядок урегулирования споров потребителей финансовых услуг с кредитными организациями, кредитными потребительскими кооперативами, ломбардами и негосударственным пенсионными фондами.

В случае, если финансовая организация отказывается удовлетворить требования потребителя финансовых услуг о взыскании денежных сумм, до обращения в суд потребитель финансовых услуг для урегулирования спора может обратиться к уполномоченному по правам потребителей финансовых услуг (далее — финансовый уполномоченный).

Обращение потребителя финансовому уполномоченному может быть направлено в электронной форме через личный

кабинет на официальном сайте финансового уполномоченного в информационно-телекоммуникационной сети

«Интернет» или в письменной форме. Приём и рассмотрение обращений потребителей осуществляется финансовым

уполномоченным бесплатно.

Приём и рассмотрение обращений потребителей осуществляется финансовым

уполномоченным бесплатно.

До направления обращения финансовому уполномоченному потребитель финансовых услуг должен обратиться с заявлением (претензией) в финансовую организацию.

С подробной информацией о порядке направления обращения финансовому уполномоченному можно ознакомиться на официальном сайте финансового уполномоченного в информационно-телекоммуникационной сети «Интернет».

Официальный сайт финансового уполномоченного: www.finombudsman.ru.

Служба финансового уполномоченного:

Адрес службы: 119017, г. Москва, Старомонетный пер., д. 3

Контактный центр Службы финансового уполномоченного:

8 (800) 200-00-10.

Соглашение об использовании простой электронной подписи

Банк — АО «АБ «РОССИЯ», лицензия Банка России № 328 от 01.09.2016. Заявитель — физическое лицо, данные которого указаны в Форме обратной связи Код подтверждения — простая электронная подпись, используемая Заявителем для подписания электронных документов, представляет собой четырехзначный цифровой код, направляется Банком в СМС-сообщении на указанный в Форме обратной связи номер мобильного телефона Заявителя. Определение лица, подписавшего электронный документ Кодом подтверждения, производится на основе сведений, указанных Заявителем в Заявлении-Анкете, с учетом примененного Кода подтверждения. Официальный сайт Банка — сайт Банка http://abr.ru/, размещенный в сети интернет Согласие — согласие Заявителя на обработку персональных данных, выраженное путем проставления соответствующих отметок в электронной форме. Форма обратной связи — форма обращения, размещенная на Официальном сайте Банка, позволяющая отправить информацию или запрос в Банк, содержащая персональные данные Заявителя, переданные в Банк в целях предоставления ответа на запрос Заявителя. Электронная форма — электронная страница на официальном сайте Банка, содержащая Форму обратной связи.

|

Справочник правил конфиденциальности

Раздел 1:

Обзор требований правила конфиденциальности

Правило конфиденциальности регулирует, когда и как банки могут делиться закрытой личной информацией о потребителях с неаффилированными третьими сторонами.Правило воплощает два принципа — уведомление и отказ. Итого:

- Все банки должны разработать начальные и годовые уведомления о конфиденциальности . Уведомления должны в общих чертах описывать практику банка по обмену информацией.

- Банки, которые делятся закрытой личной информацией о потребителях с неаффилированными третьими сторонами (за исключением исключений для отказа, указанных в правиле конфиденциальности), также должны предоставлять потребителям:

- уведомление об отказе

- разумный период времени для отказа потребителя

Несколько ключевых терминов , используемых в правиле конфиденциальности, имеют решающее значение для понимания области действия и применения правила.См. , четвертый раздел настоящего руководства, чтобы узнать о:

- закрытая личная информация

- различие между потребителями и покупателями

- неаффилированная третья сторона

Исключения для отказа: Потребитель не может отказаться от любого обмена информацией. Во-первых, правило конфиденциальности не регулирует обмен информацией между аффилированными сторонами. Во-вторых, правило содержит исключения, разрешающие передачу закрытой личной информации неаффилированным сторонам для обработки и обслуживания транзакции потребителя, а также для облегчения других обычных бизнес-транзакций.Например, потребители не могут отказаться от предоставления закрытой личной информации неаффилированной третьей стороне по адресу:

- продвижение собственных финансовых продуктов или услуг банка

- продавать финансовые продукты или услуги, предлагаемые банком и другим финансовым учреждением (совместный маркетинг)

- обрабатывает и обслуживает транзакции, запрашиваемые или санкционированные потребителем

- защита от потенциального мошенничества или несанкционированных транзакций

- ответить на судебный процесс

- соответствует федеральным, государственным или местным требованиям законодательства

Применение исключений: Банку, возможно, придется выполнить требования по раскрытию информации и другие требования, чтобы применить исключения из правила.Например, исключение для совместного маркетинга требует договорного соглашения между двумя неаффилированными финансовыми учреждениями:

- совместно предлагают, поддерживают или спонсируют финансовый продукт или услугу, а

- ограничить дальнейшее использование или раскрытие переданной информации о потребителях

Кроме того, банк должен включить в уведомление о конфиденциальности отдельный статус, раскрывающий соглашение о совместном маркетинге.

Запрет на совместное использование номеров счетов: Правило конфиденциальности запрещает банку раскрывать номер счета или код доступа для кредитной карты, депозита или транзакционного счета любой неаффилированной третьей стороне для использования в маркетинге. Правило содержит два небольших исключения из этого общего запрета. Банк может делиться номерами счетов в связи с маркетингом своих собственных продуктов до тех пор, пока поставщик услуг не уполномочен напрямую инициировать списание средств со счетов.Банк также может раскрывать номера счетов участнику программы частной торговой марки или программы аффинити-кредитных карт, когда участники идентифицируются для клиента. Номер счета не включает номер или код в зашифрованном виде, если банк также не предоставляет средства для декодирования номера.

Ограничения на повторное использование и повторное раскрытие: Правило конфиденциальности ограничивает повторное использование и повторное раскрытие закрытой личной информации, полученной от неаффилированного финансового учреждения или переданной неаффилированной третьей стороне.Конкретные ограничения зависят от того, была ли информация получена в соответствии с уведомлением или вне его, и исключения для отказа.

Закон штата: Положение закона штата, которое обеспечивает большую защиту потребителей, чем это предусмотрено положениями GLBA о конфиденциальности, заменяет Федеральное правило конфиденциальности. Банк будет обязан соблюдать положения закона этого штата в той мере, в какой эти положения обеспечивают большую защиту потребителей, чем Федеральное правило конфиденциальности.Федеральная торговая комиссия определяет, обеспечивает ли конкретный закон штата большую защиту.

Уведомления о конфиденциальности

Каждый банк должен разрабатывать первоначальные и ежегодные уведомления о конфиденциальности — даже если банк не передает информацию неаффилированным третьим сторонам.

Содержание уведомлений: Первоначальные, годовые и пересмотренные уведомления включают, в зависимости от обстоятельств:

- категорий информации, собираемой банком (все банки)

- категории информации, которые банк может раскрыть (все банки, за исключением банка, который не намерен раскрывать какую-либо информацию или раскрывает только информацию в соответствии с исключениями, могут просто указать это)

- категорий аффилированных и неаффилированных лиц, которым банк раскрывает непубличную личную информацию (все банки, передающие непубличную личную информацию аффилированному лицу или неаффилированному третьему лицу)

- Практика обмена информацией о бывших клиентах (все банки)

- категории информации, раскрываемой в соответствии с исключением для поставщика услуг / совместного маркетинга (только те банки, которые полагаются на это исключение)

- Право потребителя на отказ (только те банки, которые раскрывают информацию без исключений)

- Раскрытие информации в соответствии с Законом о честной кредитной отчетности (только те банки, которые предоставили FCRA уведомление об отказе)

- раскрытие информации о конфиденциальности и безопасности информации (все банки)

Пересмотренное уведомление может потребоваться, когда банк меняет свою практику обмена информацией.

В следующей таблице отражены требования правила к отправке первоначальных, годовых и исправленных уведомлений потребителям и заказчикам.

Уведомление об отказе

Последнее правило предусматривает, что уведомление об отказе является адекватным, если оно:

- определяет все категории закрытой личной информации, которую банк намеревается раскрыть неаффилированным третьим сторонам

- заявляет, что потребитель может отказаться от раскрытия информации.

- предоставляет разумный способ отказа потребителя, например бесплатный номер телефона .

В таблице ниже приведены требования правила к отправке уведомления об отказе.

Право отказа: Если банк намеревается поделиться закрытой личной информацией за исключением исключений, он также должен:

- предоставляют потребителям разумную возможность отказаться от использования. Примеры в правиле конфиденциальности дают потребителям 30 дней для ответа на уведомление об отказе, когда банк доставляет уведомление по почте или в электронном виде

- выполнить с указанием отказа потребителя как можно скорее , когда указание получено после истечения начального периода отказа

- соблюдать с указанием отказа до тех пор, пока потребитель не будет отозван в письменной форме

Доставка уведомлений: Первоначальные, годовые, пересмотренные уведомления и уведомления об отказе могут быть доставлены в письменной форме или, с согласия потребителя, в электронном виде.Устного описания уведомления недостаточно.

Вторая часть

Приготовьтесь к 1 июля 2001 г.

Стратегия банка по достижению полного соответствия к 1 июля 2001 года будет варьироваться в зависимости от сложности банка и прогресса, которого он уже достиг в соблюдении требований правила. Уровень усилий банка во многом зависит от:

- предыдущие усилия банка по оценке или раскрытию практики обмена информацией

- Решения банка о разглашении закрытой персональной информации после 1 июля 2001 г.

- — это количество потребителей и клиентов, которые должны получить возможность отказаться, прежде чем может иметь место обмен информацией с неаффилированными третьими сторонами.

Однако почти все банки могут предпринять следующие четыре шага для создания всеобъемлющей и эффективной стратегии соблюдения конфиденциальности:

- установить сроки для соответствия

- разработать политику конфиденциальности и уведомления

- доставить извещения

- подготовиться к ответу потребителям

График с указанием важных контрольных точек до 1 июля 2001 г. — хорошее место для начала и может способствовать своевременному соблюдению требований.

Конкретный процесс подтверждения выполнения различных шагов, определенных в стратегии обеспечения соблюдения конфиденциальности банка, поможет менеджерам отслеживать прогресс. Устанавливая сроки выполнения конкретных действий, старайтесь вовремя получать предложения и отзывы от высшего руководства и других заинтересованных сторон. Каждому банку следует учитывать:

- Вовлечение совета директоров: Утвержденная советом политика конфиденциальности не требуется по правилу, но может быть эффективным способом вовлечения совета директоров в разработку стратегии соблюдения конфиденциальности.Политика конфиденциальности, одобренная советом директоров, может быть полезна для информирования всей организации об общих обязательствах и стратегии банка по обеспечению конфиденциальности.

- Привлечение представителей от каждого отделения банка: Скорее всего, старший сотрудник банка будет контролировать разработку и реализацию стратегии соблюдения конфиденциальности. Тем не менее участие каждого отдела банка поможет гарантировать, что ничто не будет упущено из виду. Этот подход также поможет политикам определить методы обмена информацией или проблемы конфиденциальности потребителей, характерные только для конкретного отдела или финансового продукта или услуги.

2. Разработка политики конфиденциальности и уведомлений

Используйте эту возможность, чтобы оценить и установить цели институциональной конфиденциальности, а также сообщить потенциальным клиентам и потребителям о философии обслуживания клиентов банка.

- Составьте исчерпывающий перечень методов сбора и обмена информацией в банке. Инвентаризация поможет обеспечить надлежащее раскрытие практики в уведомлениях банка о конфиденциальности. По каждому отделу отзывов:

- все приложения и формы, используемые для сбора информации о потребителях

- маркетинговых практик

- договоров с поставщиками

- электронный банкинг и Интернет-операции

- счетов комиссионных доходов

- политики хранения записей

Филиалы: Если у банка есть какие-либо аффилированные лица, инвентарь должен включать методы обмена информацией с аффилированными лицами.Хотя правило конфиденциальности не налагает никаких ограничений на обмен информацией с аффилированными лицами, оно требует раскрытия этой практики в первоначальных и ежегодных уведомлениях. Кроме того, правило конфиденциальности требует, чтобы первоначальные и ежегодные уведомления включали в себя соответствующие уведомления об отказе от предоставления партнерской информации Закона о справедливой кредитной отчетности .

- Оценить текущую практику сбора и обмена информацией в свете обязательств по правилам конфиденциальности и целей банка.Определите, какие практики следует продолжить после 1 июля 2001 г. Возможно, сейчас хорошее время для привлечения Совета директоров банка. Рассмотреть возможность:

- , будет ли какая-либо текущая практика запрещена правилом

- , какие методы должны быть раскрыты в уведомлениях о конфиденциальности и применяются ли права отказа

- , используются ли номера счетов только в соответствии с правилом .

- , распространяется ли информация, полученная от других финансовых учреждений, только в соответствии с ограничениями на повторное использование и раскрытие, установленными правилом

- , следует ли принимать добровольные стандарты конфиденциальности, разработанные соответствующими торговыми ассоциациями.Эти стандарты могут быть хорошими индикаторами отраслевых норм и ожиданий потребителей

- Проект уведомления о конфиденциальности. Составьте список методов сбора и обмена информацией, которые должны быть раскрыты потребителям. Этот список может помочь вам классифицировать практики в соответствии с требованиями правил и решить, как структурировать уведомления. Правило конфиденциальности предоставляет множество вариантов раскрытия информации. Например, банки могут развивать:

- одно первоначальное уведомление о конфиденциальности, охватывающее все методы банка по обмену информацией

- набор начальных уведомлений о различных отношениях с клиентами или о различных типах финансовых продуктов или услуг

- одно первоначальное уведомление, в котором описывается практика банка и одного или нескольких его аффилированных лиц. Аналогичным образом, уведомление об отказе может быть структурировано по-разному.

При составлении уведомлений о конфиденциальности учитывайте:

- Образцы статей приведены в Приложении А к правилу. Банки могут использовать образцы положений в той степени, в которой они точно отражают практику банка.

Скорее всего, первоначальное и ежегодное уведомления о конфиденциальности будут идентичны. При необходимости уведомление об отказе может быть объединено с первоначальным и ежегодным уведомлениями.

- Требования Закона о справедливой кредитной отчетности и стандарты информационной безопасности. Федеральные банковские агентства выпустили два предложенных правила , которые могут повлиять на стратегию соблюдения требований и содержание уведомлений о конфиденциальности.

Предлагаемые стандарты безопасности для информации о клиентах описывают ожидания агентств в отношении внедрения технических и физических мер безопасности для защиты информации о клиентах. Предлагаемые положения о справедливой кредитной отчетности охватывают положения об отказе от Закона о справедливой кредитной отчетности.

Оба предложения будут доработаны в ближайшее время. После выпуска окончательные правила будут доступны на веб-сайте FDIC: www.fdic.gov. Тем временем предложения размещаются на веб-сайте.

3. Доставка извещений

- Определите потребителей и заказчиков, которые должны получать начальные уведомления и уведомления об отказе от участия. Важно определить все группы существующих клиентов, потребителей и бывших клиентов, которые должны получить первоначальное уведомление о конфиденциальности и уведомление об отказе.Некоторым банкам может потребоваться согласование нескольких баз данных и различных отделов, чтобы определить всех, кто должен получить уведомление.

Уведомления об отказе для владельцев общих счетов: Правило конфиденциальности позволяет банкам предоставлять единую конфиденциальность и уведомлять об отказе, когда два или более потребителей совместно получают финансовый продукт или услугу. Однако любой из совместных потребителей может воспользоваться правом отказа. Уведомление об отказе, предоставляемое владельцам общих счетов, должно объяснять, как банк будет относиться к направлению отказа от совместного потребителя, и должно дать одному совместному потребителю возможность отказаться от имени всех совместных потребителей.

- Установите временные рамки для отправки уведомлений по почте или иным образом. Помните:

- Все существующие клиенты банка должны получить первоначальное уведомление о конфиденциальности не позднее 1 июля 2001 года.

- Существующие клиенты банка, потребители, не являющиеся клиентами, и бывшие клиенты банка имеют право отказаться, если банк передает непубличную личную информацию о них неаффилированным третьим сторонам за исключением исключений.

- Обмен информацией, подлежащий отказу, не может продолжаться после 1 июля 2001 г., пока не будут доставлены первоначальные уведомления и уведомления об отказе и не истечет разумный период отказа. Таким образом, банки, которые намереваются обмениваться закрытой личной информацией за исключением исключений после 1 июля 2001 г., должны направить уведомления задолго до 1 июля.

4. Подготовьтесь к ответу потребителям

- Разработайте процедуры отказа. Всем банкам, передающим непубличную личную информацию, за исключением исключений, необходимо будет разработать процедуры для потребителей, чтобы они могли отказаться, а также процедуры обработки и соблюдения указаний об отказе. Процедуры отказа должны включать:

- отслеживание первоначальной возможности отказа (например, первые 30 дней после доставки первоначального уведомления)

- отказа от записи, полученного от потребителей

- , поддерживающий механизмы отказа, такие как бесплатный номер телефона, электронная почта или форма отказа с полями для проверки

- в соответствии с направлениями отказа, полученными после истечения первоначальной возможности отказа

- Отвечайте на запросы общественности. Представители службы поддержки клиентов и другие сотрудники банка должны быть готовы ответить на вопросы потребителей о новых уведомлениях о конфиденциальности. В зависимости от количества сотрудников, отвечающих на телефонные звонки потребителей, может быть хорошей идеей предоставить сценарии, которые помогут сотрудникам отвечать на вопросы общественности. Кроме того, может быть полезно иметь дополнительные копии уведомления о конфиденциальности, доступные для отправки по почте или раздачи потребителям.

Раздел третий:

Поддержание соответствия требованиям после

1 июля 2001 г.

Следующие ниже действия могут помочь банку достичь и поддерживать соблюдение правила конфиденциальности.

- Разработайте средства управления для текущего контроля соответствия. Рассмотрим механизмы мониторинга:

- доставка первоначальных и годовых уведомлений клиентам

- доставка первоначального уведомления потребителям, не являющимся клиентами, если применимо

- соблюдение правил отказа, если применимо

- точность уведомлений о конфиденциальности, включая предварительное одобрение для:

- новые маркетинговые мероприятия

- новых или возобновленных контрактов с поставщиками

- раскрытие номеров счетов

- партнерско-реферальных программ

- повторное использование информации о потребителях, полученной от другого финансового учреждения

- Обучить сотрудников.Все сотрудники должны понимать политику и процедуры банка для соблюдения правила конфиденциальности. Некоторым сотрудникам необходимо будет объяснить политику конфиденциальности банка клиентам и компаниям, предоставляющим услуги банку.

- Аудит на соответствие. Периодические аудиты помогут руководству оценить риск и проверить эффективность программы соответствия. Федеральный экзаменационный совет финансовых учреждений (FFIEC) опубликует процедуры межведомственной проверки конфиденциальности до 1 июля 2001 года.Процедуры экзамена станут полезным инструментом при разработке программы аудита конфиденциальности.

Процедуры межведомственного экзамена будут отправлены напрямую в застрахованные депозитные учреждения, как только они будут завершены. После завершения процедуры также будут доступны на веб-сайте FDIC по адресу www.fdic.gov.

Четвертая секция:

Выучите Lingo

Изучение жаргона поможет вам понять правило конфиденциальности и соблюдать его. В этом разделе дается объяснение ключевой терминологии.

Кто должен соблюдать правила конфиденциальности FDIC?

Правило конфиденциальности FDIC относится к финансовым учреждениям, которые должны соблюдать это правило, как к «вам». Например, когда в правиле говорится, что «вы должны предоставить уведомление», это означает, что все субъекты, подпадающие под это правило, должны предоставить уведомление. Следующее определение «вы» объясняет типы субъектов, подпадающих под это правило:

Вы: Банки, которые должны соответствовать правилу FDIC: —

- Банки под надзором FDIC

- застрахованных государственных филиалов иностранных банков

- дочерних компаний банков, находящихся под надзором FDIC, и застрахованных государственных филиалов иностранных банков, за некоторыми исключениями, такими как страховые и ценные бумаги или дочерние брокерские компании

Хотя правило FDIC применяется только к определенным банкам и некоторым их дочерним компаниям, все финансовые учреждения должны соблюдать аналогичные правила конфиденциальности, принятые их надзорными органами.Например, хотя дочерние компании по ценным бумагам банков, контролируемых FDIC, не обязаны соблюдать правило конфиденциальности FDIC, они должны соблюдать аналогичное правило конфиденциальности, принятое Комиссией по ценным бумагам и биржам.

Кто защищен правилом конфиденциальности?

Правило конфиденциальности защищает «потребителей». Все потребители получают одинаковые меры защиты конфиденциальности.

Однако подмножество потребителей, определяемых как клиентов , должно получать определенную информацию, такую как ежегодное уведомление о конфиденциальности, которое не нужно предоставлять потребителям, которые не являются клиентами.

Таким образом, важно знать разницу между потребителями и покупателями, чтобы понимать различные требования к раскрытию информации в соответствии с правилом конфиденциальности.

Потребитель: Любое физическое лицо, которое стремится получить или получило финансовый продукт или услугу в банке для личных, семейных или домашних целей, является потребителем этого банка. Определение потребителя включает лиц, которые:

- подать заявку на финансовый продукт или услугу (т.е.g., ссуду или депозитный счет) для личных, семейных или домашних целей

- фактически получить финансовый продукт или услугу (например, ссуду или депозитный счет) для личных, семейных или домашних целей

Клиент: Как показано на следующей диаграмме, клиенты — это подмножество потребителей. Клиент — это потребитель, с которым банк поддерживает постоянные отношения . Хотя правило не определяет «продолжающиеся отношения», оно предоставляет примеры транзакций, которые считаются и не считаются продолжающимися отношениями.Потребители, имеющие депозитный счет, получившие ссуду или получившие консультационные услуги по инвестициям, считаются клиентами. См. Раздел 332.3 (i).

Дополнительное руководство относительно взаимоотношений с клиентами можно найти в дополнительной информации (преамбуле) правила, в которой отмечается, что постоянные отношения устанавливаются, «когда потребитель обычно получает некоторую меру продолжения обслуживания после или в связи с сделка.» См. Стр. 35168, Федеральный регистр, Vol.65, № 106.

На следующей диаграмме показаны отношения между всеми людьми , которые ведут бизнес с банком, и теми, кто соответствует нормативным определениям для потребителей и клиентов . Как показано на диаграмме, только часть людей, которые ведут бизнес с банком, являются потребителями в соответствии с правилом конфиденциальности. Например, в соответствии с этим правилом физические лица не считаются потребителями, если они являются коммерческими клиентами, доверителями или бенефициарами трастов, доверительным управляющим которых является банк, или участниками плана вознаграждений работникам, спонсируемого банками.

Какой тип информации защищен правилом конфиденциальности?

Правило определяет три основные категории информации:

- общедоступная информация

- финансовая информация, позволяющая установить личность

- закрытая личная информация

Непубличная личная информация — это категория информации, защищенной правилом конфиденциальности. Определения общедоступной информации и личной финансовой информации работают вместе, чтобы описать и определить непубличную личную информацию.

- Общедоступная информация — это любая информация, которую банк обоснованно считает общедоступной на законных основаниях. Природа информации, не источник информации, определяет, является ли эта информация общедоступной для целей правила конфиденциальности. Например, даже если банк получает номера телефонов клиентов или оценочную стоимость их жилья непосредственно от потребителей, эта информация будет считаться общедоступной, если у банка есть разумные основания полагать, что информация могла быть получена законным путем от общественности. источник.Разумное предположение существует, если банк определил, что (а) информация относится к общедоступному типу и (б) физическое лицо не заблокировало такую информацию от публичного раскрытия. Это означает, например, что банк может считать телефонный номер клиента общедоступным, , но только , если банк предпримет шаги, чтобы определить, что номер телефона не внесен в список.

- Личная финансовая информация — это любая информация, которую банк собирает о потребителе в связи с предоставлением финансового продукта или услуги.Это включает в себя:

- информация, предоставленная потребителем в процессе подачи заявки (например, имя, номер телефона, адрес, доход)

- информация, полученная в результате транзакции финансового продукта или услуги (например, история платежей, ссуды или депозиты, покупки по кредитной карте)

- информация о клиенте из других источников, полученная в связи с предоставлением финансового продукта или услуги (например, информация из отчета о кредитных операциях потребителей или из судебных документов)

Личная финансовая информация также включает любую информацию, которая «раскрывается способом, указывающим на то, что данное лицо является или было вашим потребителем.См. Раздел 332.3 (o) (2) (i) (D). Таким образом, сам факт того, что физическое лицо является потребителем банка, является личной финансовой информацией.

- Непубличная личная информация , категория информации, защищенной правилом конфиденциальности, состоит из:

- Личная финансовая информация, которая не является общедоступной информацией ; и

- Списки, описания или другие группы потребителей, которые были либо

- создано с использованием личной финансовой информации, которая не является общедоступной, или

- содержат личную финансовую информацию, которая не является общедоступной.

Список считается закрытой личной информацией, если он создан на основе взаимоотношений с клиентами, остатков по кредитам или другой личной финансовой информации, которая не является общедоступной. Список также считается закрытой личной информацией, если он содержит любую внутреннюю личную информацию.

Например, в юрисдикциях, где ипотечные документы являются общедоступными, имена и адреса всех лиц, для которых банк держал ипотеку, не будут закрытой личной информацией, поскольку они были созданы с использованием общедоступной информации и содержали только общедоступную информацию.Однако список стал бы закрытой личной информацией, если бы он содержал текущие остатки по кредитам или если бы он был создан с использованием только тех клиентов, у которых текущие остатки по ипотечным кредитам превышают определенную сумму.

Две категории закрытой личной информации изображены на следующей диаграмме.

Кто такие неаффилированные третьи стороны?

Правило конфиденциальности ограничивает обмен информацией с неаффилированными третьими сторонами. Правило определяет неаффилированные третьи стороны как физические или юридические лица, за исключением аффилированных лиц и лиц, совместно работающих в банке и неаффилированной третьей стороне.Аффилированные лица обычно включают дочерние компании банка, его холдинговую компанию и любые другие дочерние компании холдинговой компании. См. Раздел 332.3 (a), Раздел 332.3 (d) и Раздел 332.3 (g).

Правило конфиденциальности не накладывает ограничений на обмен информацией с аффилированными лицами. Однако он требует раскрытия такой политики и практики обмена информацией. (Примечание: правила, регулирующие обмен информацией между банком и его аффилированными лицами, изложены в Законе о честной кредитной отчетности.)

Хотя в правиле конфиденциальности чаще всего используется термин «неаффилированные третьи стороны», в некоторых случаях проводится различие между неаффилированными финансовыми учреждениями и всеми другими неаффилированными третьими сторонами. Читателям следует обратить особое внимание на эти различия. См. Раздел 332.13.

Прочие ресурсы

Доступны различные ресурсы, чтобы помочь банкам понять правило конфиденциальности и связанные с этим вопросы. Некоторые из наиболее важных перечислены ниже.Все материалы FDIC можно найти на сайте www.fdic.gov.

- Письмо финансового учреждения FDIC под названием Окончательное правило о конфиденциальности финансовой информации потребителей (FIL-34-2000 от 5 июня 2000 г.).

- Письмо финансового учреждения FDIC под названием Предлагаемые правила реализации Закона о справедливой кредитной отчетности (FIL-71-2000 от 26 октября 2000 г.).

- Письмо финансового учреждения FDIC под названием Предлагаемые стандарты безопасности для информации о клиентах (FIL-43-2000 от 6 июля 2000 г.).

- Письмо финансового учреждения FDIC под названием Отчет об исследовании конфиденциальности веб-сайтов в Интернете (FIL-113-99 от 27 декабря 1999 г.).

- Письмо финансового учреждения FDIC под названием Конфиденциальность финансовой информации потребителей в Интернете (FIL-86-98 от 17 августа 1998 г.).

- Расшифровка стенограммы «Это что-то из вашего бизнеса? Информация для потребителей, конфиденциальность и сфера финансовых услуг», , межведомственного общественного форума, организованного Федеральной корпорацией по страхованию депозитов (FDIC) 23 марта 2000 г.

- Бюллетень Управления финансового контролера «Законы и правила о конфиденциальности» (8 сентября 2000 г.), доступный на сайте www.occ.gov.

- Меморандум Управления по надзору за сбережениями для генеральных директоров под названием Проверка готовности к конфиденциальности (29 сентября 2000 г.), доступный на сайте www.ots.treas.gov.

Конфиденциальность данных в банке и за ее пределами: PwC

Повышенная осведомленность является катализатором для пересмотра политик использования данных, конфиденциальности и совместного использования. Даже если финансовые учреждения не готовы продвигаться вперед с открытой банковской структурой, существует очевидная срочность оценки того, служат ли политики защиты данных их намеченным целям. Финансовые учреждения уже обмениваются данными о клиентах с третьими сторонами — это происходит добровольно по двусторонним соглашениям или неохотно путем очистки экрана — но они могут не иметь полной видимости того, какие данные были переданы, почему они были переданы и каким третьим сторонам они были предоставлены. был предоставлен доступ.Многие организации должны будут соблюдать GDPR (май 2018 г.), а организации, включая FINRA1 и SIFMA2, выпустили недавние бюллетени (частично основанные на рекомендациях CFPB в октябре 2017 г.3), чтобы осветить проблемы и рекомендации, касающиеся обмена и агрегирования данных.

Соответствуют ли процессы обеспечения конфиденциальности данных изменениям в области обмена данными? Как минимум, большинству финансовых учреждений следует проверить существующие предположения относительно своей политики конфиденциальности данных. Для многих организаций, стремящихся соблюдать GDPR, вероятной отправной точкой является инвентаризация и сопоставление данных.Этот процесс следует постоянно проверять на эффективность, особенно по мере распространения агрегаторов данных. Другие стандартные процессы, такие как передача пакетных файлов, также могут быть источником беспокойства, поскольку организации, возможно, недавно не оценивали автоматизированные сценарии или могут не знать, какие данные отправляются.

Все финансовые учреждения должны оценить, распространяется ли их текущий процесс инвентаризации данных на данные, передаваемые третьим сторонам. Этот обмен данными с внешними сторонами является следующим шагом в процессе управления информацией, выходящим за рамки простого обнаружения электронных данных или уменьшения объема данных по соображениям кибербезопасности, к пониманию того, где находятся данные после того, как они покидают организацию, и согласованию этого с надлежащим контролем рисков.Финансовые учреждения, которые, возможно, являются более развитой отраслью с контролем, могут не иметь эффективной структуры инвентаризации, чтобы знать, какие данные были переданы каким третьим сторонам, или не имеют представления о том, кто отправил данные, почему и как. Многие упражнения по сопоставлению данных будут сосредоточены на создании данных и на том, как данные перемещаются внутри организации, но может не иметь видимости того, передаются ли данные извне, с каким согласием и действительно ли общие данные уместны.

Компании, которые стремятся соблюдать GDPR, который применяется не только к компаниям из ЕС, но и к компаниям, которые хранят или обрабатывают данные от потребителей из ЕС, подготовились к решению большей части этих проблем конфиденциальности данных.Однако многие из этих процессов могут быть неадекватными или оцененными должным образом. Исследование NetApp, проведенное в апреле 2018 года, показывает, что две трети глобальных компаний могут не соблюдать сроки GDPR.4 Кроме того, по мере развития рынка с новыми двусторонними соглашениями о совместном использовании данных, агрегаторами данных и партнерскими отношениями, эффективная прозрачность и контроль данных, покидающих организацию, могут появиться. большой пробел.

—-

1 «Знайте, прежде чем делиться: помните о рисках агрегирования данных», FINRA, март 2018 г.

2 «Принципы агрегирования данных SIFMA», SIFMA, апрель 2018 г.

3 «Принципы защиты потребителей: совместное использование и агрегирование финансовых данных с разрешения потребителей», CFPB, октябрь 2017 г.

4 «Исследование NetApp GDPR, оценка глобальной осведомленности о проблемах бизнеса», NetApp, апрель 2018 г.

Ответ Danske Bank на запрос Агентства по защите данных относительно GDPR

В связи с проблемой взыскания долга Danske Bank сообщил Датскому агентству по защите данных (DPA), что он выявил случаи, когда личные данные хранились дольше, чем это необходимо.В рамках этого диалога Danske Bank также проинформировал DPA, что проблема, связанная с сохранением и удалением данных, шире, чем проблема взыскания долгов. Поэтому DPA запросило дополнительную информацию по этому поводу.21 декабря 2020 года Danske Bank ответил в своем письме DPA о наших постоянных усилиях по обеспечению соответствия требованиям GDPR по хранению и удалению данных во всех наших системах.

«Данные наших клиентов в безопасности. Однако мы выявили случаи, когда данные хранились дольше, чем это необходимо.Очевидно, этого не должно было произойти, и мы работаем над решением этой проблемы », — говорит Бо Свейструп, исполнительный вице-президент CIO Core Banking & Data в Danske Bank.

С 2016 года Danske Bank работал над тем, чтобы соответствовать требованиям по хранению и удалению данных во всех системах, и мы выполнили многие аспекты. К сожалению, мы еще не завершили необходимую работу, но в настоящее время ожидаем, что наши системы будут соответствовать требованиям к концу 2021 года.

«К сожалению, процесс занял больше времени, чем мы хотели.В основном это связано с объемом задачи, но также потому, что наша четкая цель — сделать внедрение как можно более простым для наших клиентов », — говорит Бо Свейструп.

Наконец, Danske Bank проинформировал DPA, что в настоящее время мы храним личные данные в связи с юридическими обязательствами, связанными с текущими расследованиями и судебными разбирательствами по делу Эстонии. Однако Danske Bank не рассматривает это как часть выявленной проблемы соблюдения GDPR.

Danske Bank также уведомил об этом Датское АФН.

Прочтите ответ Danske Bank Датскому агентству по защите данных здесь.

Danske Bank

Информация о защите данных для онлайн-банкинга — Deutsche Bank Privatkunden

Мы обрабатываем вышеупомянутые личные данные в соответствии с положениями Общего регламента ЕС по защите данных (GDPR) и Федерального закона о защите данных Германии (Bundesdatenschutzgesetz — BDSG )

а. для выполнения договорных обязательств (статья 6 (1) b) GDPR)

Правовой основой для обработки ваших личных данных являются «Условия доступа к Deutsche Bank AG через электронные средства массовой информации», согласованные между вами и нами для использования OnlineBanking.

Цели обработки данных в первую очередь зависят от конкретной услуги. Для получения дополнительных сведений о целях обработки данных см. Соответствующую договорную документацию и условия.

г. в целях защиты законных интересов (статья 6 (1) f) GDPR)

При необходимости мы обрабатываем ваши данные сверх фактического выполнения наших договорных обязательств, чтобы защитить законные интересы, преследуемые нами или третьей стороной.Примеры:

- Заявление судебных исков и защита в случае судебного разбирательства

- Обеспечение ИТ-безопасности банка и ИТ-операций

- Предотвращение преступлений

- Меры по управлению бизнесом и дальнейшему развитию услуг и продуктов

- Управление рисками группы

c . на основании вашего согласия (статья 6 (1) a) GDPR)

Если вы дали нам согласие на обработку персональных данных для определенных целей (например,грамм. для информационных услуг по текущим предложениям и важным финансовым вопросам) законность такой обработки основана на вашем согласии. Информацию о ваших правах в отношении предоставленного согласия см. В главе 7 этой информации о защите данных. Вы можете запросить обзор статуса предоставленных вами согласий в любое время или просмотреть некоторые из них через OnlineBanking.

г. для соблюдения юридического обязательства (статья 6 (1) c) GDPR) или в общественных интересах (статья 6 (1) e) GDPR)

Как банк, мы также несем различные юридические обязательства, т.е.e., законодательные требования (например, Закон Германии о банковской деятельности (Kreditwesengesetz — KWG), Закон Германии о борьбе с отмыванием денег (Geldwäschegesetz — GWG), Закон Германии о торговле ценными бумагами (Wertpapierhandelsgesetz — WpHG), налоговое законодательство), а также требования банковского надзора ( например, Европейский центральный банк, Европейское управление банковского надзора, Deutsche Bundesbank и Федеральное управление финансового надзора Германии (Bundesanstalt für Finanzdienstleistungsaufsicht — BaFin). Другие цели обработки включают проверки кредитоспособности, идентификацию и возраст, антифрод и борьбу с деньгами. меры по отмыванию доходов, выполнение обязательств по налоговому контролю и отчетности, а также оценка и управление рисками в банке и Группе.

Защита данных 2020 | Законы и правила | Китай

1.

Соответствующее законодательство и компетентные органы1.1 Каково основное законодательство о защите данных?

Основным законодательством о защите персональных данных в Китае является Закон о кибербезопасности Китайской Народной Республики (далее « CSL »). Он устанавливает требования к защите данных для сетевых операторов.

1.2 Есть ли какие-либо другие общие законы, влияющие на защиту данных?

Существует гражданское и уголовное законодательство, которое влияет на защиту данных. В частности, 1 октября 2017 года вступили в силу Общие правила Гражданского закона , статья 111 которых предусматривает, что личные данные физических лиц находятся под защитой закона. Незаконный сбор, использование, обработка или передача личных данных других лиц запрещены.

Уголовный кодекс также устанавливает преступления, связанные с нарушением личных данных и конфиденциальности, e.g., преступление нарушения личной информации граждан в статье 253- (1), преступление отказа выполнять обязанности по обеспечению безопасности информационной сети в статье 286- (1), а также преступление кражи, покупки или незаконного раскрытия кредита других людей. информация о карте в Статье 177- (1). В изданном в 2017 году издании «Интерпретация нескольких вопросов, касающихся применения закона к уголовным делам о нарушении личных данных граждан», рассматриваемых Верховным народным судом и Верховной народной прокуратурой , дается дополнительное объяснение правонарушений, связанных с нарушением личных данных и неприкосновенности частной жизни.

Статья 2 Закона об ответственности за гражданское правонарушение определяет право на неприкосновенность частной жизни как одно из гражданских прав граждан, наряду с правом на жизнь, право на здоровье и т. Д.

1.3 Существует ли какое-либо отраслевое законодательство, влияющее на защиту данных?

В секторах банковского дела, страхования, медицины, кредитной информации, телекоммуникаций и автомобилестроения существуют определенные законодательные акты, которые влияют на защиту данных, например, Меры по осуществлению Народного банка Китая по защите прав и интересов потребителей финансовых услуг , Меры по администрированию информации о здоровье населения , Меры по ведению медицинской документации в медицинских учреждениях , Административные правила для индустрии кредитных расследований , Несколько положений по регулированию рыночного порядка информационных услуг в Интернете , Меры по администрированию служб электронной почты в Интернете и Положения о защите личной информации пользователей электросвязи и Интернета и т. Д.

1.4 Какие органы отвечают за защиту данных?

China не имеет единого органа, ответственного за обеспечение соблюдения положений, касающихся защиты личной информации.

В соответствии с CSL Управление киберпространства Китая (« CAC ») отвечает за планирование и координацию кибербезопасности и соответствующую надзорную и административную работу, в то время как Министерство промышленности и информационных технологий, департамент общественной безопасности и другие соответствующие департаменты несут ответственность за надзор и управление защитой личной информации в своих отраслях.

Например, Министерство общественной безопасности (« MPS ») и его местные отделения имеют право налагать административные штрафы, а также несут ответственность за уголовные расследования против незаконного получения, продажи или раскрытия личной информации.