Ооо пкф расшифровка аббревиатуры: ПКФ | это… Что такое ПКФ?

Устройство ЯКНО и принцип действия

- Главная>

- Статьи>

- Устройство ЯКНО и принцип действия

Устройство применяют для приема и распределения электричества напряжением до 6 и 10 кВ. Используют дополнительно при организации наружного освещения или подключения электрооборудования. Расшифровка аббревиатуры — ячейка карьерная наружной установки отдельно стоящая. Функционал и принцип работы зависит от комплектации схем всех типов цепей.

Оборудование представляет собой металлический шкаф, который изготавливают из гнутых металлопрофилей. Конструкция защищена от проникновения твердых тел, пыли, дождя и снега.

Внутри размещают комплект аппаратуры в соответствии с потребностями заказчика или установленной спецификацией.

Конструктивные элементы ЯКНО преимущественно расположены следующим образом:

- на лицевой части — рукоятки приводов и аппаратуры;

- в низковольтном отсеке или на его двери устанавливают реле защиты и управления, приборы учета;

- внутри устанавливают стационарное освещение для удобного ремонта и замены деталей;

- обязательно заземляют приборы, для которых это необходимо в соответствии со стандартизирующей документацией;

- наверху — ограждение воздушного ввода с опорными изоляторами и разрядниками.

При передвижном исполнении оборудование дополнительно оснащают салазками, при стационарном — подставкой.

В ячейке соединяют в соответствии с главной целью комплект приборов, оборудования, средств учета, защиты, сигнализации, автоматику.

- масляные и вакуумные выключатели;

- разъединители и аппараты высокого напряжения;

- заземлители и привода;

- трансформаторы;

- ограничители и блокировки;

- силовые шины.

Принцип действия и назначение зависит от индивидуальной комплектации и определяется совокупностью подключенных схем.

Технические характеристики

ЯКНО эксплуатируют вне помещения при любых погодных условиях. Предельная температура наружного воздуха — от -45 до +40°С. Не допускается установка во взрывоопасной среде с агрессивными газами, разрушающими материал изделия. Предельные эксплуатационные параметры:

- номинальный ток главных цепей — до 630, 1000 и 1600 А;

- напряжение вспомогательных цепей — 220В, защиты и управления — 100 В, измерительных трансформаторов — 36 В;

- частота — 50 и 60 Гц;

- напряжение — 6 и 10 кВ.

×

Вы можете уточнить свой заказ или задать вопросЯ принимаю условия пользовательского соглашения

Оставить заявку Продолжить выбор

Фактическое применение шторных дверей и другой продукции нашего производства ч.1

шторные двери на пожарной машине с выдвижной лестницей

шторная дверь производства ООО Металайнер на спецтехнике

шторная дверь, установленная на пожарном автомобиле

шторная дверь, установленная на пожарном автомобиле

шторная дверь, установленная на пожарном автомобиле

шторная дверь производства ООО Металайнер на спецтехнике

шторные двери на эвакуаторе Газель Next

шторные двери на эвакуаторе Газель Next

шторные двери на эвакуаторе Газель Next

шторные двери на эвакуаторе Газель Next

шторные двери на эвакуаторе Газель Next

шторные двери на пожарном автомобиле

шторные двери установленные на гидростенде

шторные двери установленные на гидростенде

шторные двери установленные на гидростенде

шторные двери установленные на гидростенде

шторные двери установленные на гидростенде

шторные двери установленные на гидростенде

Защита дизельного генератора на вахтовом автомобиле с помощью шторных дверей

Защита дизельного генератора на вахтовом автомобиле с помощью шторных дверей

Защита дизельного генератора на вахтовом автомобиле с помощью шторных дверей

Шторные двери на пожарном автомобиле

Шторные двери на пожарном автомобиле

Шторная дверь производства Металайнер на Камазе

шторная дверь

шторная дверь

шторная дверь

аэродромная машина обеспечения с установленной шторной дверью

аэродромная машина обеспечения с установленной шторной дверью

аэродромная машина обеспечения с установленной шторной дверью

шкаф для документации

шкаф для документации

шкаф для документации

шкаф для документации

оружейный шкаф для автомобилей Росгвардии с пломбировочным устройством

оружейный шкаф для автомобилей Росгвардии с пломбировочным устройством

оружейный шкаф для автомобилей Росгвардии с пломбировочным устройством

оружейный шкаф для автомобилей Росгвардии с пломбировочным устройством

оружейный шкаф для автомобилей Росгвардии с пломбировочным устройством

автомобиль МЧС со шторными дверями

мобильный заправочный комплекс с комплектом установленных шторных дверей

Шторные двери на машине аварийной службы

Шторные двери на машине аварийной службы

Шторные двери на машине аварийной службы

мобильная трансформаторная будка со шторными дверями

мобильная трансформаторная будка со шторными дверями

шкаф со шторными дверьми на передвижном медицинском учебном пункте

Шторные двери на коммунальной технике

Шторные двери на коммунальной технике

Фактическое применение изделий ООО ПКФ Металайнер часть 1-50

Фактическое применение изделий ООО ПКФ Металайнер — шторных дверей, и других изделий производимых нашим предприятием (часть 1).

Вернуться к списку фотоальбомов

шторные двери, производство, фактическое применение, пожарные автомобили, спецтехника

PKF AvantEdge — Страница 3 из 37 —

Когда мы начинали с Alienvault несколько лет назад, это была небольшая начинающая компания, и мы работали напрямую почти с инженерами и отделом продаж в Корке. Конечно, многое изменилось с тех пор, как AT&T взяла на себя управление, но в первые дни между нами и ними происходило много знаний и обмена мнениями. Настолько, что если вы заглянете на их партнерский сайт, они по-прежнему будут указывать нас как единственную малайзийскую компанию в качестве своего торгового посредника из-за первых дней листинга. Что привлекло нас в продукте, так это то, что мы могли поднять капот и посмотреть, что находится под ним. Alienvault (или OSSIM) раньше представлял собой мешанину из множества рабочих частей, которые были склеены вместе и каким-то образом заставили себя работать.

Если оставить в стороне историю, недостатком добавления этих различных приложений и обеспечения их совместной работы является то, что вам придется понимать взаимодействие этих частей.

Например, если вы должны отправлять журналы через системный журнал в Alienvault, вам необходимо знать, что для получения этих журналов используется демон rsyslog (не продукт Alienvault). Если бы вы использовали агент, то приложение, получающее эти журналы, было бы другим — это сервер OSSEC, который их получает. Так что это зависит от того, как поступают журналы, и оттуда вы можете решить, что вы хотите с ними делать.

Если бы вы использовали агент, то приложение, получающее эти журналы, было бы другим — это сервер OSSEC, который их получает. Так что это зависит от того, как поступают журналы, и оттуда вы можете решить, что вы хотите с ними делать.

Часто бывает сложно отфильтровать и «массировать» журналы, когда они попадают в Alienvault. Для этого есть несколько подходов:

Основы относятся к этапу 1, когда клиент (сервер, рабочая станция и т. д.) отправляет журналы (или собирает журналы) в Alienvault. Первоначальная фильтрация теоретически должна происходить здесь, если это возможно. Многие приложения имеют возможность контролировать свои журналы, одним из них является сервер Windows. Например, включение журналов отладки в Linux приведет к значительному трафику журналов по сети. Приложения также имеют варианты того, что регистрировать, а что нет. Мы видим, как брандмауэры регистрируют журналы трафика, прокси-серверы регистрируют каждое проходящее соединение — это приводит к тому, что в Alienvault попадает множество журналов.

AV (особенно All In Ones) не рассчитан на большие нагрузки, как Splunk или другой корпоративный SIEM, такой как ArcSight, который пережевывает 100 000 EPS, как Galactus пережевывает планеты. Подход AV всегда был, мы не только SIEM, мы единая система управления безопасностью, поэтому журналы безопасности — это то, что нам нужно. Корреляция — это то, что нам нужно. APT — это то, что нам нужно. Их философия заключается не в том, чтобы перегружать бизнес-аналитику и выполнять стандартную бизнес-аналитику с миллионами строк журнала, а в том, чтобы сосредоточиться на безопасности и на том, что происходит с вашей сетью. При этом, это тоже не мелочь, возможность работать с 90 – 120 миллионов событий и 15 000 EPS на их предприятии.

Реальность, однако, такова, что большинство клиентов просто включают журналы в элементе 1 и передают эти журналы в Alienvault. Таким образом, Alienvault должен начать фильтровать эти журналы и останавливать их поступление. На уровне 2 мы называем его внешним уровнем. Это передняя линия защиты от этих атак бревен. Это то место, где движок, работающий с этими системами журналов (OSSEC, rsyslog и т. д.), может отфильтровать, а затем передать то, что необходимо, самому основному движку Alienvault на уровне 3. Основной движок AV также имеет свою форму защиты в политиках, где мы можем создавать «мусорные» политики, чтобы просто игнорировать поступающие журналы и не обрабатывать их с помощью ресурсоемких расчетов оценки рисков.

Это передняя линия защиты от этих атак бревен. Это то место, где движок, работающий с этими системами журналов (OSSEC, rsyslog и т. д.), может отфильтровать, а затем передать то, что необходимо, самому основному движку Alienvault на уровне 3. Основной движок AV также имеет свою форму защиты в политиках, где мы можем создавать «мусорные» политики, чтобы просто игнорировать поступающие журналы и не обрабатывать их с помощью ресурсоемких расчетов оценки рисков.

Итак, будем считать, что фильтрация уровня 1 не проводилась. То, что мы собираемся рассмотреть, — это сортировка уровня 2, и мы предположим, что журналы поступают через OSSEC. У нас будет еще одна статья о фильтрации Rsyslog, потому что это совсем другой роман.

Когда он попадает в OSSEC, он идет через порт по умолчанию 1514/udp. Теперь помните, когда журналы впервые попадают в Alienvault, они не сразу попадают на экран событий SIEM. Сначала его необходимо зарегистрировать, прежде чем его можно будет превратить в событие, прежде чем он сможет вызвать тревогу. Таким образом, основное правило состоит в том, чтобы зарегистрировать его:

Таким образом, основное правило состоит в том, чтобы зарегистрировать его:

Сначала убедитесь, что вы получаете журналы.

Это может показаться несовершеннолетним с точки зрения понимания, но мы прошли достаточно, чтобы знать, что независимо от того, ЧТО говорит клиент, часто его системы даже не отправляют нам журналы! Простой tcpdump -Xni eth0 «udp port 1514» увидит, поступают ли журналы, поэтому сначала сделайте это, чтобы убедиться, что вы их получаете. Просто добавьте «и хост

Еще один способ, который позволяет Alienvault, когда вы получаете журналы через HIDS/OSSEC, — это включение «logall» в конфигурации USM HIDS, о котором мы рассказывали в предыдущих статьях здесь. Но имейте в виду, что включение logall потенциально приведет к тому, что в поле будет много журналов и информации, поэтому мы обычно избегаем этого, если это действительно не нужно.

Как только вы увидите журналы, поступающие в Alienvault, для OSSEC, по крайней мере, следующее, что нужно сделать, — это переместить эти журналы в «alerts. log», а оттуда Alienvault может начать отображать их на дисплее SIEM.

log», а оттуда Alienvault может начать отображать их на дисплее SIEM.

Чтобы это произошло, вам нужно понять здесь 3 вещи, помимо того факта, что сейчас мы работаем над уровнем 2 из диаграммы выше – OSSEC:

а) Декодеры

б) Правила

в)/ var/ossec/bin/ossec-logtest

Вышеприведенное на самом деле является терминологией OSSEC, а не только Alienvault. Это означает, что если вы отделите OSSEC от Alienvault, вы сможете это сделать. Вы можете просто скачать OSSEC. Или вы можете загрузить другие продукты, такие как Wazuh, который также является нашим продуктом. Wazuh использует OSSEC (его собственный вариант), но имеет другой уровень представления (уровень 3 на нашей диаграмме выше) и интегрируется с ELK, чтобы предоставить более готовый к работе продукт, но в основе лежат те же принципы OSSEC. Поэтому, когда мы говорим о правилах и декодерах, а также об использовании скрипта ossec-logtest для проверки ваших вещей, речь не идет конкретно об Alienvault. Обсуждение конкретных Alienvault мы можем продолжить позже с плагинами и прочим. В самом курсе ACSE от Alienvault (по крайней мере, тот, который я прошел 5 лет назад) на самом деле нет упоминания о декодерах и правилах — он в основном сосредоточен только на основных элементах Alienvault.

В самом курсе ACSE от Alienvault (по крайней мере, тот, который я прошел 5 лет назад) на самом деле нет упоминания о декодерах и правилах — он в основном сосредоточен только на основных элементах Alienvault.

На данный момент нам необходимо принять решение о том, следует ли выполнять фильтрацию на уровне OSSEC (2) или на уровне Alienvault (3)? Как правило, чем ближе фильтрация к источнику, тем лучше… однако, на наш взгляд, фильтрация с помощью плагинов Alienvault намного более гибкая и интуитивно понятная по дизайну, по сравнению с OSSEC (а поскольку мы предвзято обучены Alienvault, но не так много в OSSEC). Итак, для этой статьи (которая занимает ОЧЕНЬ много времени, чтобы добраться до сути) перед нами стоит задача просто направить журналы в /var/ossec/logs/alerts/alerts.log , потому что OSSEC отправляет туда свои журналы и откуда мы можем получить наши AV-плагины для чтения.

Журналы в /var/ossec/logs/archives/archives.log (помните, мы включили опцию logall в конфигурации OSSEC для этой иллюстрации) не отслеживаются плагинами. Потому что в производственной среде у вас не будет этого включено. Итак, как только у вас есть журналы в файле alerts.log, все готово, потому что тогда вы можете сесть и написать плагины для Alienvault, чтобы использовать их на дисплее SIEM.

Потому что в производственной среде у вас не будет этого включено. Итак, как только у вас есть журналы в файле alerts.log, все готово, потому что тогда вы можете сесть и написать плагины для Alienvault, чтобы использовать их на дисплее SIEM.

OK – Сначала Декодеры. OSSEC имеет множество декодеров по умолчанию (например, плагины в Alienvault), которые могут интерпретировать целую кучу входящих журналов. По сути, декодер настроен с помощью регулярных выражений для просмотра определенного файла и просто получения информации из файл и поместите его в такие поля, как IP-адрес, дата, исходные IP-адреса и т. д. Подобно плагину AV, но для этой иллюстрации мы не будем использовать большую часть фильтрации OSSEC, а просто удостоверимся, что мы выбираем правильные журналы и отправляем их в файл alerts.log.

Итак, давайте возьмем пример из предыдущей статьи о том, что MySQL регистрируется в Alienvault. Допустим, у нас есть этот пример журнала запросов, поступающего в наш Alienvault (archive. log, если мы его включили)

log, если мы его включили)

2021 21 февраля 00:46:05 (Host-192-168-1-62) 192.168.1.62->\ MySQLLOG/db.log 2021-02-22T09:41:42.271529Z 28 Запрос SHOW CREATE TABLEdb.человек

Таким образом, приведенное выше не предлагает многого, но технически вы можете видеть, что есть дата и время, командная строка и т. д., и потребуется создать декодер для анализа входящего журнала.

Продолжая с того места, где мы остановились по ссылке Alienvault, Задание 4 описывает шаги по созданию декодера:

a) Отредактируйте /var/ossec/alienvault/decoders/local_decoder.xml и добавьте следующее:

< имя декодера = "mysql-запрос">

Запрос

<имя декодера="mysql-connect">

Connect\s*

<имя декодера="mysql-quit">

Выйти

Приведенный выше упрощенный декодер перехватывает 3 важных события из журналов, поступающих из MySQL — журнал запросов, то есть

2021-02-22T09:41:42.271529Z 28 Query SHOW CREATE TABLE

db.человек

Connect Log

2021-02-20T16: 35: 28.019734Z 8 Connect Root@Localhost на использовании SSL/TLS

Viot

2021-02-20T18: 29: 35,66687Z 13.1965 5 0 2 2 2 2 2 2960 2 . Конечно, для тех, кто знает, в журналах запросов есть много разных типов запросов — использование запроса, показ запроса, выбор запроса, набор запросов, вставка запроса, обновление запроса и так далее. Идея декодера состоит в том, чтобы просто перехватывать все запросы, и теоретически мы будем регистрировать все запросы в Alienvault. Теперь не забудьте сообщить Alienvault, что у вас есть новый файл декодера.

В веб-интерфейсе USM Appliance выберите Среда > Обнаружение > HIDS > Конфигурация > Конфигурация .

Добавьте alienvault/decoders/local_decoder.xml после :

Добавление этого параметра позволяет использовать пользовательский декодер. Сохраните его и перезапустите HIDS.

Сохраните его и перезапустите HIDS.

Вот и все, что касается декодера.

Теперь в интерфейсе командной строки перейдите в /var/ossec/bin и запустите ./ossec-logtest

Вставьте следующее «2021-02-20T18:29:43.189931Z 15 Query SET NAMES utf8mb4»

И вы должны получить результат, как показано ниже

linux:/var/ossec/bin# ./ossec-logtest

2021 /03/29 09:50:10 ossec-testrule: ИНФОРМАЦИЯ: Чтение файла декодера Alienvault/decoders/decoder.xml.

2021/03/29 09:50:10 ossec-testrule: ИНФОРМАЦИЯ: Чтение файла декодера Alienvault/decoders/local_decoder.xml.

2021/03/29 09:50:10 ossec-testrule: ИНФОРМАЦИЯ: Запущено (pid: 25070).

ossec-testrule: введите по одному журналу в каждой строке.

2021-02-20T18:29:43.189931Z 15 Query SET NAMES utf8mb4

**Этап 1: предварительное декодирование завершено.

полное событие: '2021-02-20T18:29:43.189931Z 15 Query SET NAMES utf8mb4'

имя хоста: 'linux'

имя_программы: '(null)'

журнал: '2021-02-20T18:29:43. 189931Z 15 Запрос SET NAMES utf8mb4'

189931Z 15 Запрос SET NAMES utf8mb4'

**Этап 2: Завершено декодирование.

decoder: 'mysql-query'

Итак, в основном, любые журналы, поступающие в archive.log, в которых есть образец строки «Query», вы будете смешивать с декодированным mysql-query. Конечно, вы можете дополнительно уточнить его с помощью регулярного выражения, чтобы получить точный термин, который вы хотите, но для иллюстрации мы хотим поймать запросы здесь, и пока это нормально.

Следующий пункт - правила. Опять же, ссылаясь на рецензию Alienvault выше, отредактируйте

/var/ossec/alienvault/rules/local_rules.xml.

Что мы сделаем, так это добавим следующее в

<уровень правила="0">

mysql-подключение

Журнал подключений включен

<уровень правила="1">

192000

Подключение\с*

Соединение найдено

<имя группы="mysql-запрос">

<уровень правила="0">

mysql-запрос

Журнал запросов Mysql включен!

<уровень правила="0">

195000

SET

Набор запросов найден и проигнорирован!

<уровень правила="1">

195000

Запрос\s*

Запрос найден

<имя группы="mysql-выход">

<уровень правила="0">

выход из mysql

Журнал выхода включен

<уровень правила="1">

194000

Выход\с*

Найдена команда выхода

Таким образом, вышеизложенное решает, что делать с 3 типами журналов MySQL, которые вы получаете: Connect, Query и Quit. Мы хотим сбросить эти журналы в файл alerts.log, чтобы мы могли работать с ним с помощью плагина Alienvault. Мы не хотим делать здесь какие-то причудливые вещи, поэтому все довольно просто.

Мы хотим сбросить эти журналы в файл alerts.log, чтобы мы могли работать с ним с помощью плагина Alienvault. Мы не хотим делать здесь какие-то причудливые вещи, поэтому все довольно просто.

Каждый из этих 3 имеет основное правило

а) Подключиться — 192000

б) Выйти — 194000

в) Запросить — 195000

Каждое правило имеет вложенное правило, чтобы решить, что с ним делать. Обратите внимание, что на самом деле вы можете использовать Regex или Match для правил, что действительно обеспечивает большую гибкость в фильтрации. На самом деле, если бы не плагины Alienvault, фильтрации OSSEC, вероятно, было бы достаточно для большинства ваших требований к пользовательским журналам.

Для этой иллюстрации наша работа проста — для каждого из этих правил узнать ключевое слово в логе, а затем эскалировать его в оповещение. Оповещение создается при создании идентификатора правила с уровнем = 1, т.е.

Если вы снова запустите ossec-logtest и вставите туда журнал, вы сможете увидеть

**Этап 1: Завершение предварительного декодирования .

полное событие: '2021 21 февраля 00:46:46 (Host-192-168-1-62) 192.168.1.62->\MySQLLOG/db.log 2021-02-22T09:42:21.711131Z 28 Выход'

имя хоста : '(Host-192-168-1-62)'

имя_программы: '(null)'

log: '192.168.1.62->\MySQLLOG/db.log 2021-02-22T09:42:21.711131Z 28 Выйти'

**Этап 2: Завершено декодирование.

декодер: 'mysql-quit'

**Этап 3: Завершенная фильтрация (правила).

Идентификатор правила: «194001»

Уровень: «1»

Описание: «Найдена команда выхода»

** Будет создано предупреждение.

Как только вы увидите «предупреждение для создания», вы найдете это же предупреждение в /var/ossec/logs/alerts/alerts.log

AV — Предупреждение — «1613881201» --> RID: «197011»; РЛ: «1»; РГ: «подключиться»; RC: «Найдена команда выхода»; ПОЛЬЗОВАТЕЛЬ: "Нет"; SRCIP: "Нет"; HOSTNAME: "(Host-192-168-1-62) 192.168.1.62->\MySQLLOG/db.log"; МЕСТО: "(Хост-192-168-1-62) 192.168.1.62->\MySQLLOG/db.log"; СОБЫТИЕ: "[INIT] 2021-02-22T09:42:21. 711131Z 28 Выход [END]";

711131Z 28 Выход [END]";

Оттуда вы

Вот и все

Обратите внимание, что для Query есть еще одно подправило:

195000

SET

Набор запросов найден и проигнорирован!

Это установлено выше правила «оповещения», и вы заметили, что это уровень = 0. Это означает, что любой запрос, который декодируется, сначала запускает это правило, и, по сути, если я вижу, что есть запрос «SET», я буду его игнорировать. Т.е. это не лог, который мне нужен, и я не собираюсь его класть в алерты.лог. Уровень 0 означает, не предупреждать.

Я игнорирую набор запросов, потому что в этом случае мы находим миллионы наборов запросов, поскольку они вызываются много раз и в основном это ложные срабатывания. Меня интересуют выборки запросов, вставки, обновления и т. д.

После того, как вы введете это правило, оно будет отфильтровывать все наборы запросов. По сути, это единственная фильтрация, которую мы используем, чтобы миллионы наборов запросов не забивали мой файл alerts. log в Alienvault.

log в Alienvault.

Alienvault:/var/ossec/logs/archives# ossec-logtest

14.03.2021 12:36:33 ossec-testrule: ИНФОРМАЦИЯ: Чтение файла декодера Alienvault/decoders/decoder.xml.

14.03.2021, 12:36:33 ossec-testrule: ИНФОРМАЦИЯ: Чтение файла декодера Alienvault/decoders/local_decoder.xml.

14.03.2021, 12:36:33 ossec-testrule: ИНФОРМАЦИЯ: запущено (pid: 12550).

ossec-testrule: введите один журнал в каждой строке.

192.168.1.62->\MySQLLOG/db.log 2021-03-14T16:22:58.573134Z 19 Query SET NAMES utf8mb4'

**Этап 1: завершено предварительное декодирование.

полное событие: '192.168.1.62->\MySQLLOG/db.log 2021-03-14T16:22:58.573134Z 19 Query SET NAMES utf8mb4''

hostname: 'alienvault'

program_name: '(null)'

log: '192.168.1.62->\MySQLLOG/db.log 2021-03-14T16:22:58.573134Z 19 Query SET NAMES utf8mb4''

**Этап 2: завершено декодирование.

декодер: 'mysql-query'

**Этап 3: Завершенная фильтрация (правила).

Идентификатор правила: «195001»

Уровень: «0»

Описание: «Набор запросов найден и проигнорирован!»

Итак, как видите, все наборы запросов игнорируются. В основном вы можете делать все, что пожелаете, используя Regex или Match и игнорировать определенные сообщения журнала от самого OSSEC. Это очень мощное и гибкое приложение, и если у вас будет достаточно времени и усилий, вы действительно сможете отфильтровать в Alienvault только те журналы, которые вам нужны, что на самом деле является частью процесса тонкой настройки SIEM.

В основном вы можете делать все, что пожелаете, используя Regex или Match и игнорировать определенные сообщения журнала от самого OSSEC. Это очень мощное и гибкое приложение, и если у вас будет достаточно времени и усилий, вы действительно сможете отфильтровать в Alienvault только те журналы, которые вам нужны, что на самом деле является частью процесса тонкой настройки SIEM.

Вот и все. Что вы сделали сейчас, так это взяли эти журналы из archives.log и убедитесь, что вы помещаете только те журналы, которые вам нужны, в alerts.log (Выйти, Подключиться, Все запросы, кроме набора запросов).

Следующее, что вам нужно сделать, это спуститься в Alienvault (уровень 3) и выполнить тяжелую работу по написанию подключаемых модулей и отображению этих событий на дисплее SIEM.

Для получения дополнительной информации об Alienvault и о том, как это может помочь в соблюдении требований, отправьте нам электронное письмо по адресу [email protected], и мы свяжемся с вами как можно скорее!

Руководство для технических специалистов по аптекам.

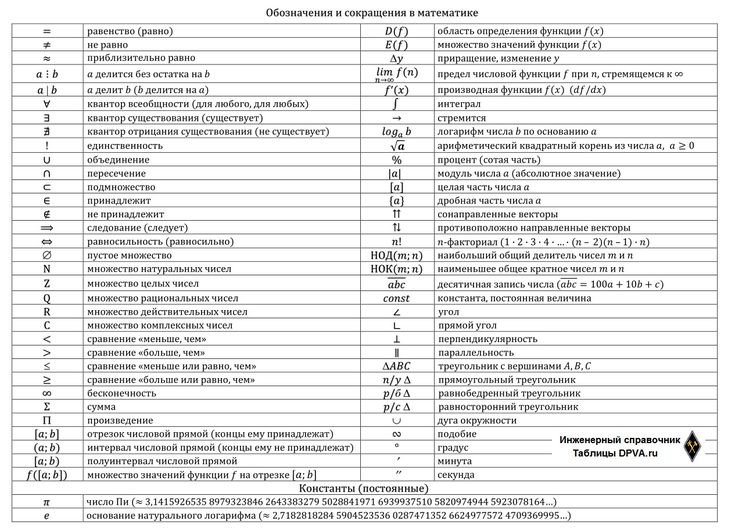

Сокращения

Сокращения

Райан Маротта, CPhT, помощник редактора

Немногие технические специалисты приходят в аптеку со стремлением работать переводчиками, но многие в тот момент оказываются в этой роли. они шагают за прилавком высадки.

Немногие технические специалисты приходят в аптеку с намерением работать переводчиками, но многие обнаруживают, что играют эту роль в тот момент, когда переступают порог стойки выдачи.

Те, у кого возникают трудности с расшифровкой указаний врача, могут обратиться к следующему руководству, в котором перечислены многие сокращения и знаковые коды, которые обычно встречаются в рецептах; однако в настоящее время нет руководства, которое могло бы помочь техникам или фармацевтам расшифровать почерк врача.

Обратите внимание, что лица, выписывающие рецепты, могут опускать точки там, где они указаны ниже, и часто используют заглавные буквы для ряда сокращений, перечисленных строчными буквами.

Сокращение

Значение

Примечания

AA

Каждая

, полученные из латыни, ANA

AAA

Примените к пораженной области

A.C.

перед едой

Произведено из латыни, ante cibum

н.э.

правое ухо

Произведено из латыни, auris dextra

ad lib.

сколько угодно; свободно

Происходит от латинского, ad libitum («по желанию»)

утра

утра; до полудня

Произведено от латинского ante meridiem

amp.

ампула

шт.

количество

APAP

ацетаминофен

водн.

вода

Происходит от латинского, aqua

a.s.

левое ухо

Произведено от латинского auris sinistra

ATC

круглосуточно

а.е.

оба уха

Происходит от латинского auris utraque

bib.

напиток

Произведено от латинского bibe

b.i.d.

два раза в день

Произведено от латинского bis in die

BP

кровяное давление

bucc.

внутренняя щека

Произведено от латинского bucca

c.

с

Происходит от латинского, диплом ; часто пишется с чертой над ним

куб. см

кубический сантиметр (см 3 )

Реже используется как сокращение для cum cibo («с едой»)

кап.

капсула

см

сантиметр

Также используется как сокращение для крема

d.

день

Произведено из латыни, штампы

DAW

дозировать как написано

d.c.; д/ц

снятие с производства

разд.

разбавленный

дисп.

раздача

отд.

делим

дл

децилитр

DR

с отсроченным высвобождением

EC

с кишечнорастворимой оболочкой

3 90 ER

3 90; XR

расширенный выпуск

et

и

Произведено от латиницы, et

длина, фут

марка; пусть будет сделано

Происходит от латинского, fiat

fl.

жидкость

FXD

на 10 дней

X = римская цифра 10

г, г/м

грамм

галлон

3 галлона

зерно

gtt.

капля

Произведено от латинского, gutta

час, час, час.

час

Происходит от латинского, хора

HCT; ГХТЗ

гидрохлоротиазид

ч.с.

at at attime

, полученный из латыни, Hora Somni («В час сна»)

ID

Внутрикольный

IM

ID

в

Intranasal

Inf.

вливание

вд.

ингаляция

инж.

инъекция

IR

немедленное высвобождение

МЕ

международная единица

в/в

внутривенно

K

Калий

кг

килограмм

L

LITR

LB

Фунт

, полученный из латинского, LISS

LIQ.

жидкость

лот.

лосьон

м

метр

макс.

максимум

мкг; мкг

микрограмм

μ = греческая буква мю

MDP

Medrol Dosepak

Предварительно дозированная упаковка метилпреднизолона (Medrol)

мг

миллиграмм

мин.

минимум

мл

миллилитр

мм

миллиметр

необязательно.

небулайзер

НПВП

нестероидный противовоспалительный препарат

Класс препаратов, включающий ибупрофен (мотрин)

шт.

правый глаз

Произведено от латинского, oculus dexter

ODT

таблетка для рассасывания для приема внутрь

мазь.

мазь

у.к.

левый глаз.

оба глаза

Произведено от латинского oculus uterque

oz

унция

PA

предварительное разрешение

шт.

после еды

Происходит от латинского, post cibum

p.m.

вечерний; после полудня

Происходит от латинского, post meridiem

p. o.

o.

внутрь; устно

Произведено из латыни, per os

п.р.

ректально

Произведено от латинского, per rectum

p.n.n.

по необходимости (для)

Произведено от латинского, pro re nata

pt

пинта

p.v.

вагинально

Происходит от латинского, per vaginam

q

каждый; per

Происходит от латинского quaque

q12; кв. 12 ч.; q12°

каждые 12 часов

12 можно заменить любым номером

q1-2; кв. 1-2 ч.; q1-2°

каждые 1-2 часа

1 и 2 можно заменить любым числом

четыре раза в день; q.o.d.

через день

Происходит от латыни, quaque alternis die

q.a.m.

каждое утро; каждый день до 9 часов0003

Произведено от латинского quaque anti meridiem

q.d.

каждый день

Происходит от латинского quaque die

q. h.s.

h.s.

каждый день перед сном

Произведено из латыни, quaque hora somni

четыре раза в день

4 раза в день

Произведено из латыни, quater in die

кварта

кварта

кварта

количество

q.p.m.

каждый вечер; каждый день после 9 часов0003

Произведено от латинского quaque post meridiem

q.s.

достаточное количество

Произведено от латыни, квант достаточно

q.w.

каждую неделю

Rx

рецепт

Происходит от латинского recipere («брать»)

с.

без

Произведено из латиницы, sine ; часто пишется с чертой над ним

SC; кв; SubQ

подкожный

знак.

запись; этикетка

Произведено из латиницы, signa

SL; с.л.

сублингвально; под язык

СОБ

одышка

сол.

раствор

СИОЗС

селективный ингибитор обратного захвата серотонина

Класс препаратов, включающий эсциталопрам (лексапро) и флуоксетин (прозак)

стат.

271529Z 28 Query SHOW CREATE TABLE

271529Z 28 Query SHOW CREATE TABLE  Сохраните его и перезапустите HIDS.

Сохраните его и перезапустите HIDS.  189931Z 15 Запрос SET NAMES utf8mb4'

189931Z 15 Запрос SET NAMES utf8mb4'  Мы хотим сбросить эти журналы в файл alerts.log, чтобы мы могли работать с ним с помощью плагина Alienvault. Мы не хотим делать здесь какие-то причудливые вещи, поэтому все довольно просто.

Мы хотим сбросить эти журналы в файл alerts.log, чтобы мы могли работать с ним с помощью плагина Alienvault. Мы не хотим делать здесь какие-то причудливые вещи, поэтому все довольно просто.

711131Z 28 Выход [END]";

711131Z 28 Выход [END]";  log в Alienvault.

log в Alienvault. В основном вы можете делать все, что пожелаете, используя Regex или Match и игнорировать определенные сообщения журнала от самого OSSEC. Это очень мощное и гибкое приложение, и если у вас будет достаточно времени и усилий, вы действительно сможете отфильтровать в Alienvault только те журналы, которые вам нужны, что на самом деле является частью процесса тонкой настройки SIEM.

В основном вы можете делать все, что пожелаете, используя Regex или Match и игнорировать определенные сообщения журнала от самого OSSEC. Это очень мощное и гибкое приложение, и если у вас будет достаточно времени и усилий, вы действительно сможете отфильтровать в Alienvault только те журналы, которые вам нужны, что на самом деле является частью процесса тонкой настройки SIEM. Сокращения

Сокращения

o.

o. h.s.

h.s.